Comment protéger les VDI lors de l'utilisation de VMware Horizon View, vShield et GravityZone SVE

Bitdefender GravityZone offre aux organisations une complète visibilité de l'état de leur sécurité, des menaces contre leur système de sécurité, et un contrôle du service de sécurité qui protège leurs postes de travail virtuels ou matériels, leurs serveurs et leurs appareils mobiles. Toutes les solutions Bitdefender pour l'entreprise sont administrées dans GravityZone grâce à une seule console, le Control Center, qui fournit des services de contrôle, de création de rapports et d'alerte à différents responsables au sein de l'organisation.

Cet article explique comment protéger des machines virtuelles (VDI) dans un environnement VMWare en utilisant VMWare Horizon View et GravityZone Security for Virtual Environments.

Vue d'ensemble

VMware Horizon View fournit aux postes de travail les services de votre centre de données pour répondre aux besoins de l'utilisateur final et assurer le contrôle de l'administration informatique.

La virtualisation du poste de travail et des applications rend plus rationnelle et plus sûre l'administration des utilisateurs et fournit des services flexibles à la demande.

Bitdefender GravityZone Security for Virtualized Environments (SVE) est une solution de sécurité globale pour les centres de données virtualisés, protégeant les serveurs virtualisés et les postes de travail des systèmes Windows, Linus et Solaris.

GravityZone SVE assure une protection par l'intermédiaire de Security Server et Bitdefender Tools. Security Server est une machine virtuelle dédiée qui déduplique et centralise la plupart des fonctionnalités antimalware des clients antimalware, en agissant comme un serveur d'analyse. Les Bitdefender Tools est le composant à installer sur les machines virtuelles que vous souhaitez protéger.

GravityZone SVE peut être utilisé dans un environnement VMware avec vShield Endpoint. Quand il est installé dans des environnements VMware, vSphere SVE profite de l'intégration de vShield Endpoint pour fournir une analyse antimalware sans agent. vShield Endpoint se décharge du traitement antimalware sur le Security Server.

En utilisant le pilote vShield Endpoint installé sur l'hôte ESXi et vShield Thin Agent installé par les outils VMware sur chaque VM, le Security Server analyse chaque VM invitée, fournissant un service sans agent.

Configuration requise

Pour utiliser vShield Endpoint Thin Agent, vérifiez que la machine virtuelle invitée est installée sous une version compatible de Windows. Les versions du système d'exploitation Windows compatibles avec vShield Endpoint sont les suivantes :

- Windows XP (32 bits)

- Windows Vista (32 bits)

- Windows 7 (32 bits, 64 bits)

- Windows 8 (32 bits, 64 bits) (uniquement vSphere 5.5)

- Windows 2003 (32 bits, 64 bits)

- Windows 2003 R2 (32 bits, 64 bits)

- Windows 2008 (32 bits, 64 bits)

- Windows 2008 R2 (32 bits, 64 bits)

- Windows 2012 (32 bits, 64 bits) (uniquement vSphere 5.5)

Notes :

- Windows 8 et Windows 2012 sont des systèmes d'exploitation invités compatibles avec vSphere 5.5, mais le système de fichiers ReFS ne l'est pas.

- Assurez-vous que Thin Agent et la machine virtuelle sont tous les deux des versions 32 ou 64 bits. Vous ne pouvez pas mélanger les deux versions.

- Windows 2012 R2 et Windows 8.1 ne sont actuellement pas des systèmes d'exploitation invités compatibles avec vShield Endpoint.

- Le contrôleur SCSI n'est nécessaire que pour la version 1.0 de vShield Endpoint. Vérifiez que le contrôleur SCSI est bien installé sur la machine virtuelle pour vShield Endpoint 1.0. Les versions ultérieures de vShield Endpoint ne nécessitent pas de contrôleur SCSI.

Prérequis

Les prérequis pour GravityZone SVE sont les suivants :

- ESXi host Hôte ESXi ;

- vCenter Server;

- vShield Manager avec vShield Endpoint installé ;

- vShield Thin Agent installé dans une image modèle ;

- Disponibilité du service GravityZone SVE dans le Control Center ;

- Security Server (VMware avec vShield) déployé sur chaque hôte ESXi.

Pour protéger les VM Linux, vous devez déployer les Bitdefender Tools sur ces systèmes pour confier les analyses antimalware au Security Server.

Avec l'utilisation de vShield Endpoint Thin Agent, seule l'analyse des fichiers est disponible. L'utilisateur ne reçoit pas de notification concernant l'éventuelle activité de virus ni d'informations sur les mesures prises à l'encontre de différents fichiers, leur suppression par exemple.

Pour utiliser GravityZone SVE dans un environnement VMware avec vShield, vous devrez déployer un Security Server sur chaque hôte ESXi.

Comment protéger les VDI

Pour protéger les VDI, les étapes sont les suivantes :

-

Intégrez le Control Center à vCenter :

.png)

- Ouvrez le Control Center de GravityZone

- Allez sur la page Configuration

- Sélectionnez l'onglet Virtualisation

- Cliquez sur le bouton Ajouter en haut à gauche du tableau et choisissez vCenter Server dans le menu.

-

Installez Security Server sur les hôtes ESXi.

- Allez à la page Réseau et sélectionnez le service Machines virtuelles.

- Sélectionnez les hôtes sur lesquels vous souhaitez déployer Security Server.

-

Faites un clic droit pour accéder au menu contextuel et sélectionnez l'option Tâches > Installer Security Server. La fenêtre Installation de Security Server s'affiche.

.png)

-

Sous l'onglet Général, sélectionnez l'une des options suivantes :

-

Utiliser des paramètres communs à tous les serveurs de sécurité. L'utilisation de cette option pour déployer de multiples instances de Security Server nécessite que les hôtes ciblés partagent la même unité de stockage et que les matériels aient des spécifications identiques. De plus, tous les serveurs de sécurité feront partie du même segment du réseau d'administration et seront configurés automatiquement par DHCP.

Note : En cas d'utilisation de DHCP, il est nécessaire de s'assurer que toutes les IP affectées aux serveurs de sécurité sont réservées.

- Configurer différemment chaque Security Server. Cette option vous permet d'attribuer des valeurs différentes à chaque paramètre des serveurs de sécurité.

-

Utiliser des paramètres communs à tous les serveurs de sécurité. L'utilisation de cette option pour déployer de multiples instances de Security Server nécessite que les hôtes ciblés partagent la même unité de stockage et que les matériels aient des spécifications identiques. De plus, tous les serveurs de sécurité feront partie du même segment du réseau d'administration et seront configurés automatiquement par DHCP.

-

Cliquez sur Suivant pour configurer les instances du Security Server :

.png)

- Nom – Le nom du Security Server qui apparaîtra dans l'inventaire de VMware.

- Conteneur de déploiement – le conteneur mère du serveur vCenter pour le nouveau Security Server.

- Provisionnement – le type de provisionnement VMDK.

- Consolidation – affectation des ressources matérielles. Si le niveau Personnalisé est sélectionné, l'administrateur peut préciser la quantité de CPU et de mémoire.

- Créer le mot de passe administrateur – au moment du déploiement, l'administrateur peut modifier le mot de passe racine du Security Server. Si cette option n'est pas sélectionnée, le compte racine sera affecté d'un mot de passe par défaut, qu'il ne sera ensuite possible de modifier qu'en accédant à la console de la VM.

- Fuseau horaire – paramétrage du fuseau horaire. La pendule est automatiquement synchronisée par le service NTPD.

- Paramètres Réseau – paramètres d'administration réseau de la VM.

-

Après toutes les configurations réalisées, si vous avez des paramètres différents pour vos Security Servers, cliquez sur Suivant pour passer à l'instance suivante. Sinon cliquez sur Enregistrer et la tâche de déploiement commence.

Note : vous pouvez visualiser l'avancement de la tâche de déploiement sur la page Réseau > Tâches. Vérifier l'état d'avancement en cliquant sur le lien dans la colonne Etat. Une fois que la tâche de déploiement atteint 100%, le nouveau Security Server est actif et le processus de démarrage débute. Patientez au moins 3 minutes. La tâche de déploiement affichera l'état Terminé quand l'agent d'administration sur le Security Server se sera synchronisé à GravityZone pour la première fois. Ceci indiquera que le nouveau Security Server est opérationnel..png)

-

Créez une machine virtuelle (avec Windows 7 par exemple) contenant tous les programmes dont les utilisateurs ont besoin.

Note : Dans l'environnement VMware avec vShield, vous pouvez utiliser une protection sans agent. - Configurez VMWare Horizon View : connectez-vous à VMWare Horizon View Administrator et créez les pools pour les VDI.

-

Lorsque VMWare Horizon View est configuré et qu'un utilisateur essaie de se connecter à une VDI à partir d'un VMware View Client, de nouveaux postes virtuels sont créés.

-

Toutes les VDI de VMware seront protégées.

.png)

Pour vous assurer que les VDI sont protégées, vous pouvez faire les vérifications suivantes :.png)

-

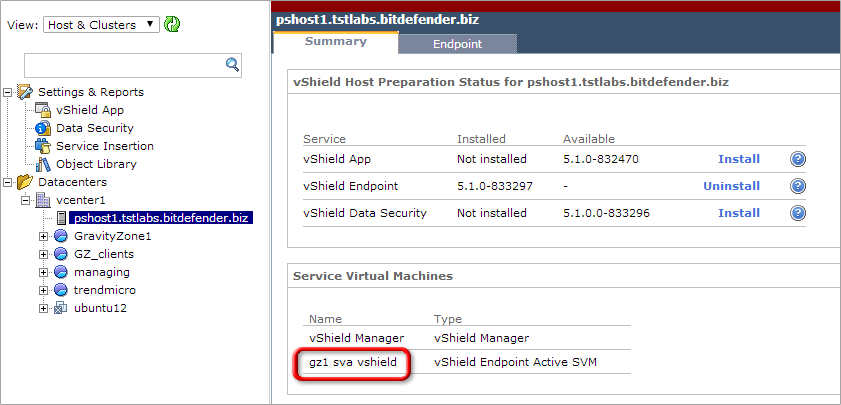

Vérifiez que GravityZone Security Server est enregistré dans vShield Manager :

- Ouvrez la console web de vShield Manager.

-

Sous l'onglet Sommaire de l'hôte, au niveau de Maintenance des machines virtuelles, vous devez voir le nom du Security Server.

-

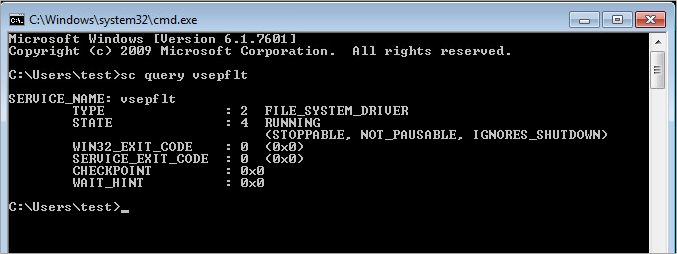

Vérifiez que vShield Thin Agent est actif :

- Ouvrez une VDI

-

Dans une fenêtre cmd, exécutez la commande suivante :

sc query vsepflt -

Vous devrez voir s'afficher :

-

Vérifiez que la VDI est protégée en effectuant un test EICAR :

- Copiez la chaîne de 68 octets dans un fichier .txt et enregistrez-le.

- Si la VDI est protégée, quand vous rouvrirez le fichier .txt, il sera vide. De même, les rapports et graphiques du tableau de bord du Control Center indiqueront la présence de malware sur la VDI.

-

Vérifiez que GravityZone Security Server est enregistré dans vShield Manager :

Australia:

(+61) 1300 888 829, (+61) 385 956 732

Australia:

(+61) 1300 888 829, (+61) 385 956 732 Canada:

(+1) 647 977 5827, (+1) 647 367 1846

Canada:

(+1) 647 977 5827, (+1) 647 367 1846  Deutschland:

(+49) 2304 9993004

Deutschland:

(+49) 2304 9993004  España:

(+34) 937 370 223

España:

(+34) 937 370 223

France:

+33(0)184070660

France:

+33(0)184070660  New

Zealand: (+64) 0800 451 786

New

Zealand: (+64) 0800 451 786  Osterreich:

(+49) 2304 9993004

Osterreich:

(+49) 2304 9993004  România:

(+40) 21 264 1777, (+40) 374 303 077

România:

(+40) 21 264 1777, (+40) 374 303 077  Schweiz:

(+49) 2304 9993004

Schweiz:

(+49) 2304 9993004  United

States: (+1) 954 414 9621, (+1) 954

281 4669

United

States: (+1) 954 414 9621, (+1) 954

281 4669  United

Kingdom: (+44) 2036 080 456, (+44) 2080 991 687

United

Kingdom: (+44) 2036 080 456, (+44) 2080 991 687  WorldWide: (+40) 31 620 4235,

(+40) 374 303 035

WorldWide: (+40) 31 620 4235,

(+40) 374 303 035