Lorsque vous naviguez en ligne, vous avez peut-être remarqué que certains sites Web affichent un petit cadenas à gauche de la barre d'adresse, ce qui indique que le contenu est sécurisé et que la connexion entre votre navigateur et le site Web est chiffrée pour éviter une attaque Man-in-the-Middle (MiTM).

Qu'est-ce qu'une attaque de type Man-in-the-Middle (MiTM) ?

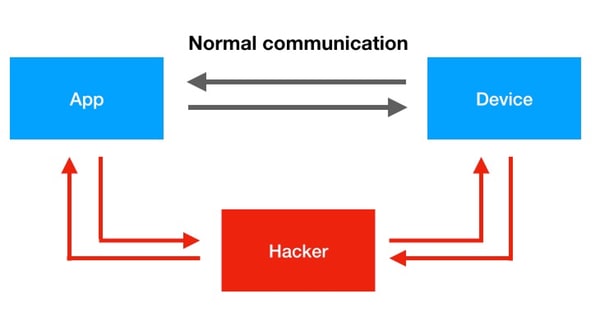

Lorsque vous essayez d'accéder à une page web, les informations voyagent du serveur à votre ordinateur via une super-autoroute de câbles, de routeurs et de commutateurs informatiques qui étendent l'internet à travers le monde. Comme les voleurs d'autoroutes d'autrefois, les attaquants modernes savent que vous êtes vulnérable à chaque "carrefour". C'est à ces endroits que vos données peuvent être interceptées, lues et même modifiées. Une attaque man-in-the-middle est une procédure qui permet à un attaquant de s'interposer entre vous et l'ordinateur avec lequel vous communiquez pour lire la conversation ou la modifier. Cette procédure était extrêmement courante avant le passage massif à HTTP-Secure et elle l'est toujours aujourd'hui, même si elle est un peu plus compliquée à réaliser.

Après avoir ciblé les PC pendant des années, les omniprésentes attaques man-in-the-middle se sont déplacées vers les mobiles. Faute d'avoir évalué l'impact de ces attaques, les consommateurs connectent leurs téléphones aux réseaux publics pour rester connectés, notamment en vacances.

La plus grande menace provient de la lenteur de la détection. Les utilisateurs ne peuvent pas toujours se rendre compte si le réseau auquel ils sont connectés est légitime ou si quelqu'un écoute le trafic que ce soit à l'aéroport, à l'hôtel ou dans un café au bout de la rue. Notre dépendance à l'égard d'Internet nous a également poussés à utiliser le même appareil pour les affaires et le plaisir, ce qui nous expose automatiquement à des risques. Les utilisateurs finaux constituent la plus grande menace pour les entreprises. Une fois connectés à un réseau non fiable, les informations d'identification ou les courriels peuvent être divulgués.

Exemples

Lorsque 2 parties entament une conversation, elles établissent généralement une connexion et échangent ce que l'on appelle des clés publiques, c'est-à-dire des clés utilisées pour chiffrer les conversations avant qu'elles ne soient envoyées sur les fils. Imaginons qu'Alice et Benoît discutent sur le web. Quand Alice communique avec Benoît, elle lui envoie sa clé publique. Benoît chiffrera tous les messages pour Alice avec sa clé publique. Benoît, à son tour, enverra également sa clé publique à Alice. Lorsque Alice reçoit le message crypté de Benoît, elle le décrypte avec sa clé privée et le lit. Imaginez maintenant une troisième personne entre Alice et Benoît. Son nom est Pierre. Pierre intercepte la clé publique d'Alice lorsqu'elle est transmise à Benoît et la remplace par sa propre clé publique. Il intercepte également la clé publique de Benoît et la remplace par la sienne lorsqu'elle est transmise à Alice. Maintenant, Alice et Benoît chiffrent les informations avec la clé publique de Pierre et Pierre peut les déchiffrer avec sa propre clé privée. Après le déchiffrage, il lit le message, le modifie peut-être, puis le chiffre avec la clé publique d'Alice interceptée lors de la première étape et transmet le message à Alice. Il détourne toutes les communications vers et depuis Benoît ou Alice et aucun d'entre eux ne sait qu'il les écoute.

Les réseaux Wi-Fi pirates ou non protégés ne sont pas le seul point d'entrée qu'un pirate peut utiliser pour lancer une attaque de type man-in-the-middle. Chaque fois que vous allez en ligne et que vous utilisez un service proxy pour rendre votre adresse IP anonyme ou contourner les restrictions sur votre lieu de travail, n'oubliez pas que le serveur proxy agit normalement comme un homme du milieu.

Vos visites de pages et votre activité en ligne, comme les transferts de fichiers, les transactions financières ou les e-mails, peuvent être capturées par des cybercriminels via un serveur proxy hostile. Vous exposez toutes vos informations à des tiers.

Les serveurs VPN doivent protéger votre infrastructure en maintenant votre connexion chiffrée. Les serveurs VPN compromis ou malveillants peuvent également permettre à des tiers de voler vos données, mais pire encore, ils peuvent rediriger votre trafic et utiliser votre connexion internet à des fins illégales. En l'absence d'une connexion sécurisée, le temps que vous vous rendiez compte que vous avez installé un logiciel malveillant, il pourrait être trop tard.

Prévention des attaques MiTM

Si vous n'êtes pas un expert en technologie, il n'y a pas grand-chose que vous puissiez faire. Les attaques de type Man-in-the-Middle sont très difficiles à détecter, il vaut donc mieux prévenir que guérir.

Si vous êtes en vacances et que votre téléphone se connecte automatiquement à un réseau, vous pouvez être victime d'une attaque Man-in-the-Middle. Si on vous demande d'installer une application VPN ou d'accepter un certificat numérique, vous êtes sur la voie d'une attaque man-in-the-middle. Le moyen le plus simple d'identifier les attaques MitM est de vérifier si le certificat SSL est émis pour l'entité que vous comptez visiter. Idéalement, il devrait avoir été émis par une autorité de certification légitime et digne de confiance. Si votre navigateur s'oppose à la validité ou à la légitimité d'un certificat, fermez immédiatement la page et demandez de l'aide avant de saisir des informations d'identification. Vous pouvez vérifier le certificat SSL en regardant dans le coin supérieur gauche de votre navigateur pour vous assurer qu'il indique HTTPS en vert. Cela signifie que votre connexion est chifrée et que vos données sont bien cachées.

Comme il n'y a aucun moyen de détecter correctement ces attaques, il vaut mieux jouer la carte de la sécurité dès le départ :

- Assurez-vous que les connexions sont HTTPS et non HTTP.

- Vérifiez que le certificat SSL n'est pas expiré et qu'il est émis par un fournisseur fiable.

- Évitez les VPN et les proxys gratuits.

- Changez régulièrement vos mots de passe et ne les réutilisez pas.

- Ne vous connectez pas à des réseaux publics suspects, soyez méfiant même lorsqu'il s'agit du Wi-Fi d'un hôtel, et n'installez et ne téléchargez jamais rien.

- Utilisez une solution de sécurité capable d'analyser les connexions HTTPS.

- S'il n'y a pas d'autre solution et que vous devez vous connecter à un tel réseau, évitez d'effectuer des paiements et de vous connecter à des comptes de médias sociaux ou à des comptes de messagerie.

Maintenant regardons le bon côté de l'homme du milieu. Toutes les techniques MiTM ne sont pas mauvaises. Ces techniques peuvent être utilisées pour votre propre sécurité. Comme de plus en plus de sites Web malveillants et de logiciels malveillants passent à la communication HTTPS sécurisée pour exfiltrer des données et s'assurer que votre solution de sécurité ne peut pas intercepter le trafic malveillant, certaines solutions de sécurité utilisent des proxies SSL - des modules qui déchiffrent le trafic SSL / TLS, l'inspectent pour détecter les logiciels malveillants, puis le rechiffrent et le transmettent à la destination. Certaines solutions de contrôle parental empruntent également cette voie pour s'assurer que les conversations chiffrées de votre enfant ne contiennent aucun élément susceptible de vous inquiéter.