L'Hameçonnage ou Phishing cible les données personnelles qui peuvent être "pêchées" en ligne. Des conversations privées aux données financières et même à l'accès aux comptes bancaires, en passant par les photos personnelles, l'historique des recherches ou les détails du comportement en ligne, tout cela est précieux pour les utilisateurs, mais aussi pour les pirates qui tentent de tromper les utilisateurs pour les obtenir.

Qu'est-ce que l'Hameçonnage (Phishing) ?

L'Hameçonnage ou phishing est un type de fraude en ligne qui s'appuie sur des attaques d'ingénierie sociale pour inciter les utilisateurs à divulguer leurs informations sensibles, notamment leur numéro de carte de crédit et leurs identifiants de connexion, en se faisant passer pour une entité de confiance. Le phishing s'effectue généralement par e-mail, SMS ou applications de messagerie instantanée au moyen d'un lien dangereux. Mais les liens de phishing peuvent également être glissés dans des messages postés sur des réseaux sociaux, des tableaux d'affichage, etc.

Les escroqueries par phishing constituent le vecteur d'attaque le plus efficace pour dérober des informations sensibles. Même si les attaquants ont de nombreuses possibilités, ils préfèrent le phishing car il fait une chose mieux que toute autre méthode : l'hameçonnage incite les victimes à participer à leur propre attaque.

Comment se déroule une attaque par hameçonnage ?

Une attaque classique par hameçonnage commence par un courrier électronique ou un SMS censé provenir de votre banque, de votre fournisseur de services de messagerie électronique ou d'une autre société réputée auprès de laquelle vous vous êtes inscrit. Ces messages vous demandent généralement de suivre un lien pour valider certaines informations personnelles. Si vous ne vous y conformez pas, votre compte sera suspendu ou résilié. Pour gagner en crédibilité, un message de phishing comprend généralement des logos et des identités visuelles repris de l'entité usurpée. Mais au lieu de vous conduire à la page Web de la banque, le lien renvoie au site Web du fraudeur. Tout ce que vous remplissez sera envoyé à l'attaquant et utilisé pour accéder illégalement à votre compte. Une fois le compte compromis, l'attaquant peut en abuser de diverses manières, selon le type de compte dont il s'agit. Dans le cas d'un site de banque en ligne, un pirate pourrait effectuer des paiements ou transférer de l'argent à partir du compte de l'utilisateur. Un compte de messagerie électronique peut être utilisé pour accéder à des conversations privées ou envoyer des spams à d'autres utilisateurs, etc.

Imaginez que vous faites la queue pour un café et que votre téléphone se met à sonner. Vous recevez soudain deux SMS, un e-mail et un appel en absence, tous envoyés par votre banque qui soupçonne une activité frauduleuse sur votre compte. Ils ont bloqué vos comptes pour des raisons de sécurité et vous demandent instamment de les contacter pour les débloquer. Vous voulez donner suite, mais quelque chose ne va pas.

Une analyse de Cofense Intelligence a révélé que 70 % des incidents de phishing impliquent des voleurs d'informations et des enregistreurs de frappe, qui sont des types de programmes malveillants qui recueillent secrètement des informations sur votre ordinateur, permettant aux fraudeurs de subtiliser vos informations d'identification.

Les courriels de phishing les plus courants contiennent un message indiquant qu'il y a eu une activité suspecte sur votre compte et que, pour le déverrouiller, vous devez fournir des informations personnelles. Une fois que vous avez fourni ces informations, l'attaquant peut les utiliser pour vider vos comptes bancaires ou effectuer des achats frauduleux avec votre carte de crédit. Une arnaque de type "smishing" (SMS + phishing) suit la même logique, sauf que le mode de contact de l'arnaqueur se fait par SMS.

Indicateurs et exemples d'un courriel de phishing

Comme vous rencontrez de plus en plus de messages de phishing, vous apprendrez à les identifier d'un simple coup d'œil. En général, ces messages sont truffés de fautes d'orthographe. Cela se produit principalement parce que l'attaquant n'est pas un locuteur natif. Le message est également impersonnel et générique. Il commence souvent par "Cher utilisateur" et n'inclut pas votre nom d'utilisateur ou votre nom complet. Contrairement aux messages légitimes du fournisseur de services, les messages de phishing ne mentionnent pas votre nom complet ou votre nom d'utilisateur. Ils sont conçus pour tromper tous les destinataires, pas seulement vous, et les attaquants ne savent pas qui vous êtes. Ils espèrent simplement que vous avez un compte sur le service en question. Le lien que vous êtes censé suivre est différent de l'URL que vous saisissez dans votre navigateur lorsque vous accédez au service en question. Souvent, l'URL commence par une adresse IP.

Certains des courriels de phishing les plus lucratifs prétendent provenir d'Apple Inc. à Cupertino, en Californie. Les opérateurs à l'origine de ces campagnes ont aiguisé leurs compétences pour créer des messages qui sont presque indiscernables des graphiques d'Apple. Ainsi armés, ils amènent des milliers d'utilisateurs à communiquer leur mot de passe et les données de leur carte de crédit, en pensant qu'ils communiquent avec le véritable service d'assistance d'Apple. En fait, ils transmettent leurs données aux attaquants. Comme le montre la capture d'écran ci-dessous, le message inspire la peur en disant que votre compte a été compromis, qu'Apple l'a verrouillé "pour des raisons de sécurité" et que vous devez maintenant saisir à nouveau toutes vos données pour confirmer que vous êtes bien vous et non le pirate.

Un e-mail d'hameçonnage

Le message est suffisamment bien conçu pour tromper l'œil non averti, mais quelques signes révélateurs montrent que nous sommes en train de nous faire arnaquer.

Indice n° 1 : "[email protected] a été temporairement désactivé"

Posez-vous la question suivante : Comment mon compte peut-il être désactivé si je reçois cette information sur mon compte de messagerie iCloud actuel, auquel je peux toujours accéder sans problème avec mon identifiant et mon mot de passe Apple actuels ? Il y a quelque chose qui cloche.

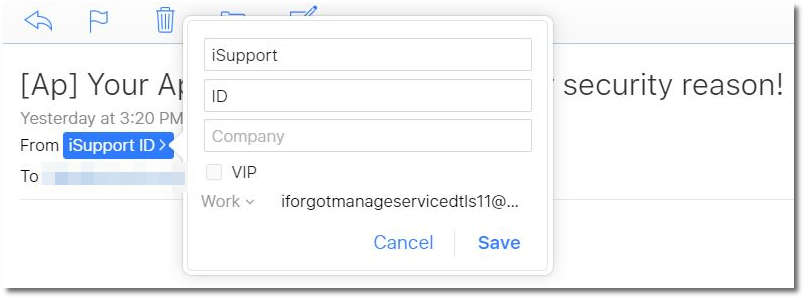

Indice n° 2 : l'expéditeur de l'e-mail

Les escrocs essaient généralement d'imiter l'adresse électronique de l'entreprise dont ils usurpent l'identité. Dans ce cas, ils ont utilisé l'emblématique "i" que l'on trouve généralement dans la nomenclature Apple. Cela permet à la fois d'ajouter de la crédibilité et d'éviter les mécanismes anti-hameçonnage. En cliquant sur le nom de l'adresse, on découvre également l'adresse réelle d'où provient l'e-mail. L'adresse "[email protected]" ne ressemble guère à la véritable Apple de Cupertino.

Pour tout autre service ou entreprise que les attaquants pourraient usurper, vérifiez les e-mails légitimes précédents pour voir à quoi ressemble la véritable adresse.

Indice n° 3 : "Votre identifiant Apple a été verrouillé pour des raisons de sécurité"

Ligne d'objet typique d'un scam. Les escroqueries par phishing tentent de vous effrayer en vous disant que quelque chose a mal tourné et que vous devez agir IMMÉDIATEMENT. C'est un indice classique que vous avez affaire à une escroquerie. Et le mot "reason" (en anglais, le mot "raison") ne devrait-il pas être au pluriel ici ? Un mauvais anglais est toujours un signe dont il faut se méfier.

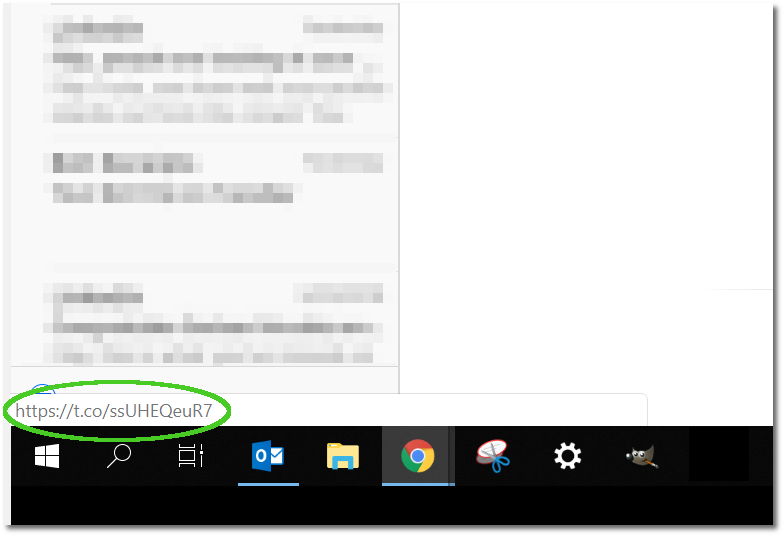

Indice n° 4 : "aller ICI" ne vous conduit pas réellement au site Web d'Apple

Passez le curseur de votre souris sur un lien hypertexte et vous verrez apparaître l'URL réelle sans avoir à cliquer dessus. Dans cet exemple, iCloud Mail est ouvert dans Chrome, qui affiche l'URL dans le coin inférieur gauche de la fenêtre du navigateur. Microsoft Outlook affiche l'URL dans une bulle carrée, juste au-dessus du curseur de la souris.

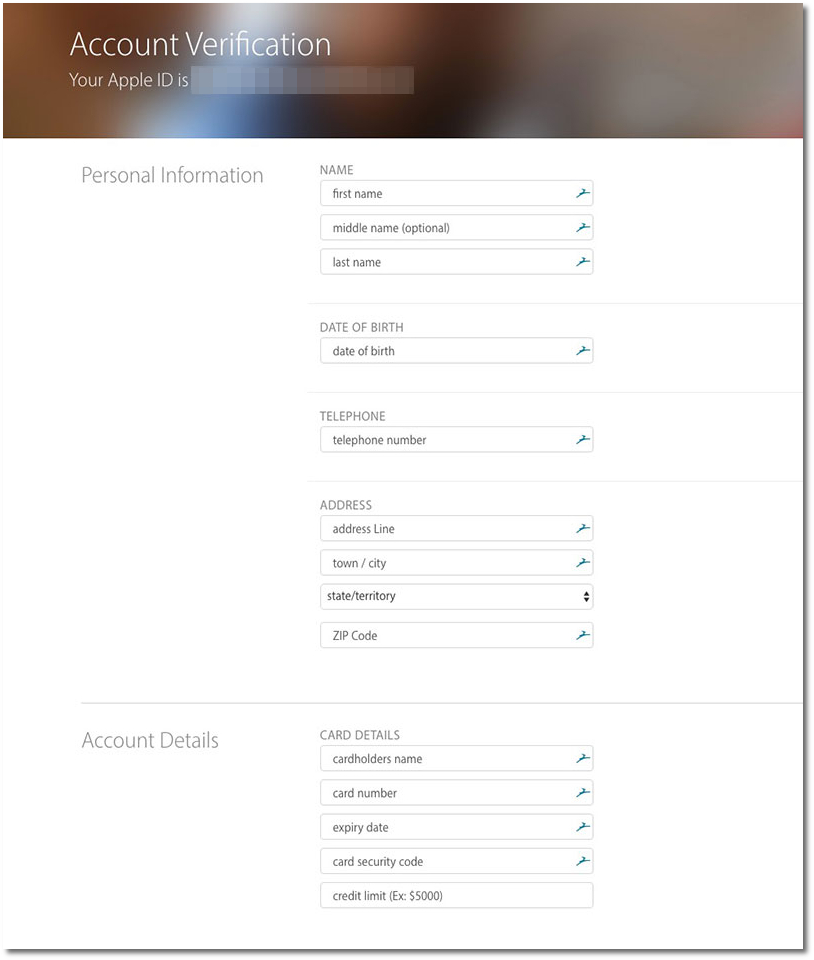

La première chose à remarquer ici est que l'URL a été raccourcie. Aucune entreprise légitime, en particulier Apple, ne fera jamais cela. Mais supposons que vous ne le remarquiez pas et que vous cliquiez sur le lien. En général, vous serez dirigé vers une page conçue pour ressembler au site Web d'Apple. Il y a de fortes chances que la page contienne un formulaire vous demandant d'entrer vos données personnelles, et parfois même des données financières. Ne le faites pas ! Apple ne vous demandera jamais de faire quoi que ce soit, même si votre compte est piraté.

Exemple de faux formulaire - Escroquerie par phishing

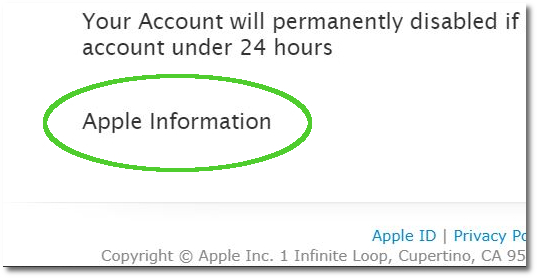

Indice n° 5 : "Votre compte sera définitivement désactivé si vous ne vérifiez pas votre compte sous 24 heures"

Une autre dose de scareware, juste au cas où les premières tentatives auraient échoué. Aucune entreprise ne désactivera JAMAIS votre compte de manière permanente sous prétexte qu'il a été piraté. Bien au contraire. Elle essaiera de résoudre le problème du compte et de vous aider à continuer à l'utiliser.

Il manque également un verbe ici, dans la phrase originale en anglais.

Indice n° 6 : signature courriel

Les grandes entreprises comme Apple, Facebook et Google signent généralement leurs e-mails en n'utilisant que le nom de l'entreprise. Certains peuvent contenir des termes comme "Support" ou "Team", etc. Cela varie selon les entreprises. Mais "Informations sur Apple" ?

Cela ne ressemble pas vraiment à un nom de service, n'est-ce pas ? En fait, on dirait presque que les escrocs étaient à court d'idées.

Si vous avez des doutes, recherchez le dernier courriel légitime provenant de la même entreprise et comparez les signatures. Si elles ne correspondent pas, vous savez qu'il s'agit d'une tentative de phishing.

Indice n° 7 : pas d'URL là où il devrait y en avoir une

Les mots Apple ID et Politique de confidentialité peuvent sembler être des hyperliens. En fait, il s'agit de faux hyperliens qui ne mènent nulle part. Un autre signe que quelque chose ne va pas. Une "politique de confidentialité" est censée être accessible au client pour qu'il puisse examiner les droits et obligations de toutes les parties concernées.

Ici, nous sommes en présence d'une réplique incomplète du modèle d'Apple :

Il s'agit d'un exemple classique de la manière dont les escrocs opèrent par le biais de campagnes de phishing.

Comment arrêter l'hameçonnage par e-mail et par SMS ?

La défense contre le phishing implique un mécanisme à plusieurs niveaux.

- La première ligne de défense est le filtre anti-spam : une fonction qui est généralement intégrée à votre solution de sécurité et qui filtre les courriers indésirables des messages légitimes. Un bon filtre anti-spam bloque la tentative de phishing à son stade initial, de sorte que vous ne voyez même pas l'appât qui vous est lancé.

- La deuxième ligne de défense est un bon filtre pour les arnaques de phishing Android. Le filtre Scam Alert de Bitdefender surveille les SMS entrants en temps réel sur votre smartphone et vous alerte lorsqu'un lien dangereux vous est envoyé dans un message texte.

- La troisième couche de défense est le module anti-phishing ou anti-fraude - un autre composant de l'antivirus qui analyse la page web sur laquelle vous atterrissez et détermine si elle a été conçue pour voler vos données. Même si vous êtes tombé dans le piège et avez ouvert le message de phishing, le module antiphishing devrait vous empêcher de remplir le formulaire avec vos informations sensibles (numéro de carte de crédit, date d'expiration, CVV ou code PIN, entre autres).

- Enfin, la configuration de l'authentification à deux facteurs pour les comptes qui la prennent en charge garantit que, même si quelqu'un obtient vos informations de connexion, il ne pourra pas se connecter sans un mot de passe secondaire envoyé par le service sur votre appareil mobile ou votre jeton.

Que faire si vous recevez une tentative de phishing ?

Compte tenu de l'explosion des attaques d'ingénierie sociale comme les escroqueries par hameçonnage, vishing ou smishing, il est sage d'être sceptique face aux courriels, appels téléphoniques et SMS urgents et inattendus que vous recevez. Faites preuve de discernement. Si vous recevez un courriel, un SMS ou un appel téléphonique indiquant qu'il y a eu une activité suspecte sur un compte, soyez prudent. En règle générale, ne communiquez jamais vos données personnelles, votre mot de passe ou vos informations de carte de crédit par e-mail avant d'avoir vérifié que l'expéditeur est bien celui qu'il prétend être.

La chose la plus importante à retenir est la suivante : les entreprises légitimes ne vous demanderont jamais de fournir vos informations personnelles par e-mail ou par SMS. Elles ne vous appelleront pas non plus pour vous les demander. Les institutions financières peuvent vous informer qu'elles ont dû geler vos comptes en raison d'activités suspectes, mais elles vous demanderont ensuite de les débloquer. Au lieu de vous demander vos informations d'identification, elles vous conseillent généralement de vous connecter à votre compte en ligne via une connexion Internet sécurisée pour vérifier les transactions. Si vous recevez un tel message, marquez-le comme un spam et supprimez-le. Cela ne veut pas dire que vous devez considérer chaque message d'avertissement comme une arnaque. Veillez simplement à mener une enquête approfondie avant de prendre des mesures que vous pourriez regretter plus tard.

Pour éviter les arnaques par hameçonnage :

- Ne cliquez jamais sur le lien fourni dans l'e-mail et n'appelez pas les numéros de téléphone indiqués. Visitez plutôt le site Web officiel de l'organisation et contactez le numéro du service clientèle qui y figure. Vous pouvez également appeler le numéro figurant au dos de votre carte bancaire ou de votre carte de crédit.

- Configurez votre boîte aux lettres électronique pour filtrer les spams et les messages de phishing. Activez Bitdefender Antispam sur les ordinateurs Windows qui utilisent Microsoft Outlook et Mozilla Thunderbird. En ce qui concerne les utilisateurs d'Apple, si vous recevez ce que vous pensez être un courriel d'hameçonnage prétendant provenir de Cupertino, Apple recommande de leur transférer le mail en question avec les informations d'en-tête complètes à [email protected] afin que la société puisse enquêter sur le sujet.

- Passez votre souris sur chaque lien pour vérifier qu'il va bien là où vous l'attendez avant de cliquer.

- N'oubliez pas que les escroqueries par imposteur sont le premier type de fraude en ligne. Outre le phishing et le smishing, ces attaques prennent également la forme de vishing (ou hameçonnage vocal) où quelqu'un se fait passer pour la police, votre banque ou d'autres formes d'autorité.

Que faire si vous avez déjà répondu à un message de phishing

Si vous avez été victime d'une escroquerie et que vous avez fourni votre mot de passe, vos coordonnées bancaires, des informations permettant de vous identifier personnellement ou d'autres informations personnelles sensibles, l'escroc possède déjà vos données.

En fonction des informations divulguées, prenez immédiatement les mesures suivantes :

- Changez le mot de passe du compte - e-mail, médias sociaux, etc. - sur lequel vous avez fourni des informations. Si vous utilisez le même mot de passe ailleurs, changez-le également. Si vous avez du mal à vous souvenir de tous vos mots de passe, vous pourriez avoir intérêt à utiliser un gestionnaire de mots de passe.

- Si vous avez donné vos coordonnées bancaires à un fraudeur, contactez immédiatement votre banque et expliquez que vous êtes victime d'une escroquerie.

- Signalez le hameçonnage aux autorités compétentes si vous avez payé une personne que vous pensez être un escroc, si vous avez donné des informations personnelles ou si l'escroc a accès à vos appareils.