Alors qu'il existe plus d'un milliard de logiciels malveillants (malware) sur Internet à la recherche de victimes à infecter, mais une catégorie particulière de malware inflige depuis des années des pertes financières et des problèmes de sécurité : les rançongiciels (ransomware en anglais). Son seul objectif est de bloquer l'accès aux systèmes informatiques ou aux fichiers jusqu'à ce que la victime paie une rançon. Ces demandes de rançon fluctuent énormément, de l'équivalent de quelques centaines de dollars à plusieurs centaines de milliers.

Qu'est-ce qu'un Ransomware ou Rançongiciel ?

Les ransomwares sont une catégorie de logiciels malveillants conçus pour bloquer l'accès à un système informatique jusqu'au paiement d'une somme d'argent. Le paiement est généralement exigé en cryptomonnaies telles que le bitcoin ou le monero. Les victimes sont invitées à acheter ces actifs numériques, puis à les transférer aux attaquants. Les ransomwares ont évolué au cours de la dernière décennie dans le but de cibler davantage de victimes, de générer d'énormes profits pour les cybercriminels et de rendre presque impossible la récupération des données, à moins que la victime ne paie la rançon ou ne les récupère à partir de sauvegardes.

Alors que le cryptage est considéré comme un outil puissant pour garantir la confidentialité en ligne, en permettant à chacun de communiquer sans crainte d'être écouté, les développeurs de ransomwares ont utilisé le cryptage pour s'assurer que les fichiers affectés ne puissent pas être utilisés. Certains mécanismes de cryptage rendent impossible la récupération des données, à moins que les attaquants n'acceptent d'envoyer aux victimes la clé de décryptage, débloquant ainsi l'accès au système affecté après le paiement de la rançon. Imaginez que quelqu'un s'introduise chez vous, trouve vos bijoux, les enferme dans une chambre forte impénétrable au milieu de votre maison, puis reparte avec la clé après avoir placé une demande de rançon. Si vous contactez le cambrioleur et payez la demande de rançon, il vous donnera la clé pour déverrouiller la chambre forte et récupérer vos bijoux. Sinon, vous devrez forcer le coffre par vos propres moyens. Vous savez que tous vos objets de valeur sont là, mais vous ne pouvez tout simplement pas les utiliser. Les ransomwares agissent de la même manière, sauf qu'ils s'en prennent à vos fichiers et à vos données.

Jusqu'à présent, il y a 3 types différents de ransomware :

1. Verrouillage d'écran

Les plus "légers" de tous les ransomwares sont les verrouilleurs d'écran : ils empêchent seulement l'utilisateur d'accéder à son appareil en bloquant l'accès au bureau ou à l'écran d'accueil dans le cas des smartphones. Bien que gênants, les screen lockers peuvent être contournés sans payer l'attaquant si vous avez suffisamment d'expérience technique.

2. Crypto ransomware

Si les premières souches de ransomware moins malignes se sont avérées inefficaces pour gagner de l'argent car elles visaient à empêcher les utilisateurs d'accéder à leurs appareils en utilisant des verrouillages d'écran (aucune donnée n'était chiffrée), les versions ultérieures ont commencé à utiliser un chiffrement connu sous le nom de crypto-ransomware. Le crypto rançongiciel est extrêmement efficace car il crypte des informations spécifiques stockées localement et parfois aussi des sauvegardes dans le nuage et propose de les décrypter en échange d'une somme allant de 300 à 900 dollars. Comme les crypto-ransomwares utilisent la même technologie que celle qui protège nos conversations en ligne, nos transactions bancaires et nos communications militaires, les fichiers cryptés ne peuvent être récupérés sans le paiement de la rançon. Les familles de crypto-ransomware sont responsables du vol de plus d'un milliard de dollars par an aux victimes. Certaines familles de crypto-ransomware, comme GandCrab, ont même généré l'équivalent de plus de 2 milliards de dollars de rançons payées en moins de deux ans d'activité.

D'autres familles de ransomware ont commencé à adopter l'extorsion comme autre tactique d'intimidation pour effrayer les victimes et les inciter à payer. Par exemple, avant de crypter des données privées, les attaquants les volent aux victimes et menacent de les exposer en ligne dans le cadre d'une campagne de dénigrement public si la demande de rançon n'est pas payée.

3. Crypteur de disque

Enfin, les formes les plus perturbatrices de ransomware sont connues sous le nom de crypteurs de disque. Contrairement aux crypteurs de fichiers, les crypteurs de disques empêchent les utilisateurs de démarrer l'ensemble de leur système d'exploitation, car le rançongiciel prend en "otage" l'ensemble du disque dur.

Comment un Rançongiciel se propage-t-il ?

Les courriers électroniques sont l'un des mécanismes les plus utilisés pour la propagation des ransomwares. Qu'ils incitent les victimes à cliquer sur des liens et à télécharger des fichiers infectés par un rançongiciel, ou qu'ils joignent des documents falsifiés se faisant passer pour des CV, des factures et d'autres types de fichiers, les courriels de spam contribuent à un grand nombre d'infections par des ransomwares. Si l'utilisateur ouvre le message et clique sur la pièce jointe, le processus de cryptage commence. Lorsque toutes les informations sont cryptées, l'utilisateur voit apparaître un message d'avertissement sur son bureau, ainsi que des instructions sur la manière de payer la rançon et d'obtenir la clé de décryptage.

Une autre technique utilisée par les attaquants consiste à acheter de la publicité sur des sites Web à forte fréquentation, puis à en tirer parti pour exploiter les vulnérabilités des navigateurs ou des plugins. Lorsqu'une telle vulnérabilité est exploitée, le navigateur ou le plugin se bloque et la charge utile du rançongiciel est automatiquement installée. De nombreux utilisateurs hésitent de plus en plus à ouvrir les pièces jointes ou à cliquer sur les liens des courriels. Cette méthode élimine donc toute interaction avec l'utilisateur ou tout élément d'ingénierie sociale en s'appuyant sur des vulnérabilités non résolues.

Enfin, les cybercriminels insèrent des ransomwares dans des contenus illégaux et piratés disponibles au téléchargement sur des sites Web de torrents ou "warez". Les victimes sans méfiance téléchargent des ransomwares déguisés en cracks, générateurs de clés et autres types de logiciels sur leurs systèmes, les exécutent et installent ainsi les ransomwares.

Comment protéger son PC contre les attaques de ransomware ?

Les ransomwares sont une activité très lucrative pour les cybercriminels, qui investissent constamment dans de nouveaux moyens d'infecter les victimes et de rendre la tâche difficile aux solutions de sécurité. La meilleure façon de se protéger contre les attaques de ransomware est de ne pas être infecté. L'infection par un rançongiciel peut être limitée et parfois évitée grâce à quelques bonnes pratiques :

1. Utiliser un antivirus mis à jour

Utilisez une solution anti-malware constamment actualisée qui dispose de modules anti-exploit, anti-malware et anti-spam et capable d'effectuer une analyse active. Assurez-vous de ne pas remplacer les paramètres optimaux et de mettre à jour votre antivirus quotidiennement.

2. Effectuer des sauvegardes régulières de vos fichiers

Sauvegardez régulièrement vos fichiers dans le cloud ou localement afin que les données puissent être récupérées en cas de cryptage. Les sauvegardes ne doivent pas être stockées sur une autre partition de votre PC, mais plutôt sur un disque dur externe connecté au PC uniquement pour la durée de la sauvegarde.

3. Garder Windows à jour

Gardez votre système d'exploitation Windows et vos logiciels vulnérables - en particulier le navigateur Web et les plug-ins de navigateur - à jour avec les derniers correctifs de sécurité. Les kits d'exploitation utilisent les vulnérabilités de ces composants pour installer automatiquement les logiciels malveillants.

4. Garder UAC activé

UAC (le Contrôle de compte d'utilisateur) vous avertit lorsque des modifications vont être apportées à votre ordinateur qui nécessitent une autorisation de niveau administrateur. Gardez l'UAC activé pour réduire ou bloquer l'impact des logiciels malveillants.

5. Suivre les bonnes pratiques de navigation sur Internet

Suivez les pratiques d'utilisation sécurisée d'Internet : ne consultez pas de sites web douteux, ne cliquez pas sur les liens et n'ouvrez pas les pièces jointes d'e-mails d'origine incertaine. Évitez de télécharger des applications à partir de sites inconnus - installez uniquement des logiciels provenant de sources fiables. Enfin, n'indiquez pas d'informations permettant de vous identifier sur des forums ou des salles de chat publiques

6. Activer les bloqueurs de publicités

Activez le blocage des publicités et les extensions de confidentialité (telles que AdBlock Plus) pour réduire les publicités malveillantes. Augmentez votre protection en ligne en ajustant les paramètres de sécurité de votre navigateur Internet. Vous pouvez également mettre en place une extension de navigateur qui bloque JavaScript (telle que NoScript).

7. Utiliser des filtres antispam

Mettez en place et utilisez un filtre anti-spam pour réduire le nombre de pourriels infectés qui atteignent votre boîte de réception.

8. Désactiver Flash

Si possible, virtualisez ou désactivez complètement Adobe Flash, car ce plugin est utilisé à plusieurs reprises comme vecteur d'infection.

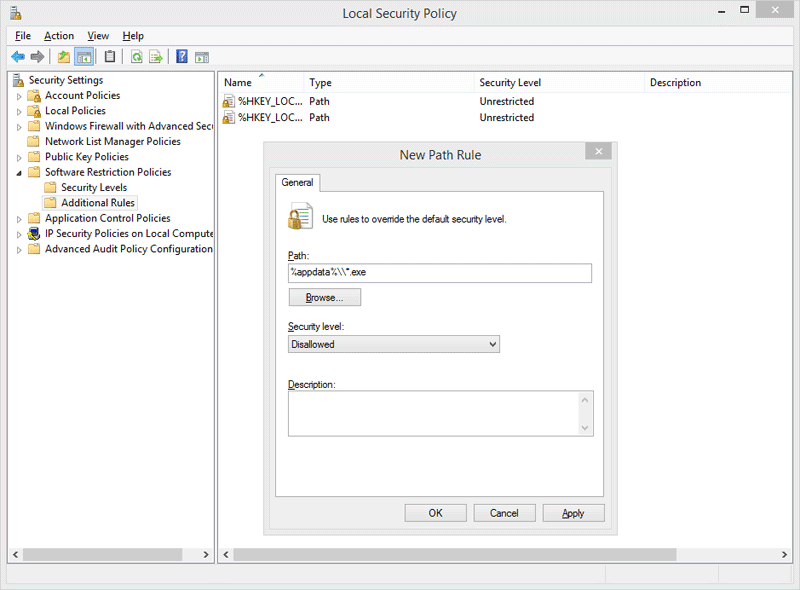

9. Appliquer des stratégies de restriction logicielle

Si votre ordinateur exécute une édition Windows Professionnel ou Windows Server ou si vous êtes administrateur système dans l'équipe informatique de l'entreprise, activez les stratégies de restriction logicielle pour bloquer les exécutables d'emplacements spécifiques.

Cela est possible uniquement avec une édition Windows Professionnel ou Windows Server. L'option Stratégies de restriction logicielle se trouve dans l'éditeur de stratégie de sécurité local. Après avoir cliqué sur le bouton Nouvelles stratégies de restriction logicielles sous Règles supplémentaires, les Règles de chemins d'accès suivantes devraient être utilisées avec le Niveau de sécurité non autorisé :

"%username%\\Appdata\\Roaming\\*.exe"

"%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\\.*exe"

C:\\\*.exe

"%temp%\\*.exe"

"%userprofile%\\Start Menu\\Programs\\Startup\\*.exe”

"%userprofile%\\*.exe”

"%username%\\Appdata\\*.exe”

"%username%\\Appdata\\Local\\*.exe”

"%username%\\Application Data\\*.exe”

"%username%\\Application Data\\Microsoft\\*.exe”

"%username%\\Local Settings\\Application Data\\*.exe”

Que faire si un Ransomware a chiffré mes fichiers ?

Habituellement, dans le cas d'un rançongiciel, les fichiers locaux sont chiffrés à l'aide d'une paire de clés générée de manière aléatoire et associée à l'ordinateur infecté. Alors que la clé publique est copiée sur l'ordinateur infecté, la clé privée ne peut être obtenue qu'en payant dans un délai imparti. Si le paiement n'est pas effectué, la clé privée est supprimée, ne laissant aucune méthode de décryptage possible pour récupérer les fichiers verrouillés.

Les autorités recommandent de ne pas céder aux demandes de rançon. Le paiement d'une rançon ne garantit pas que vous récupérerez vos fichiers et ne sert qu'à alimenter financièrement le développement de nouvelles familles de ransomware plus sophistiquées, à contribuer au financement d'autres activités cybercriminelles et, en fin de compte, à légitimer le commerce des ransomwares en le rendant rentable pour les pirates. Il est difficile, mais pas impossible, de déjouer les attaques par ransomware. Les forces de l'ordre et les entreprises de sécurité travaillent ensemble depuis des années pour aider les victimes à récupérer leurs fichiers.

Conseils pour récupérer les données chifrées par un rançongiciel si votre appareil est bloqué et affiche un message exigeant de l'argent pour un retour à la normale :

- Si le module Remédiation des Ransomwares de Bitdefender est activé au moment d'une attaque de ransomware, vos fichiers seront automatiquement restaurés.

- Il est également possible de récupérer les fichiers cryptés par un rançongiciel en restaurant les fichiers originaux à partir d'une sauvegarde externe ou dans le cloud.

- Consultez le site nomoreransom.org destiné à aider les victimes de rançongiciels à récupérer leurs données au cas où les forces de l'ordre ou les fournisseurs de sécurité ont trouvé un moyen de décrypter les fichiers pour des familles de ransomware spécifiques.

- Le site officiel de l'administration française propose les recommandations suivantes aux victimes de ransomware :

-

- Porter plainte (en ligne, sur place ou par courrier) pour un ransomware ou rançongiciel.

- Signaler le ransomware ou rançongiciel aux services d'enquête (demarche en ligne).

N'oubliez pas ! Il est important de sauvegarder fréquemment vos données, d'être attentif aux courriels non sollicités, de mettre constamment à jour tous vos logiciels et systèmes d'exploitation, d'installer une solution de sécurité comportant plusieurs couches de protection contre les ransomwares et de ne pas céder aux extorsions.