Une nouvelle campagne de FluBot déferle sur les appareils Android et iOS de toute l’Europe

Essai gratuit de 30 jours

Les opérateurs de FluBot s’attaquent à l'Europe à travers une nouvelle campagne de smishing, un pays après l’autre, en redoublant d’efforts pour pousser les particuliers à installer un logiciel voleur de données sur leurs téléphones.

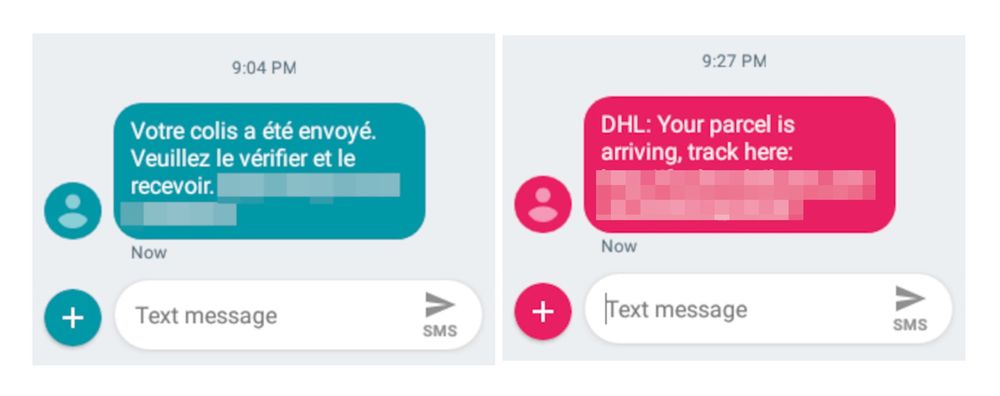

Détectée dans un premier temps à Pâques en Roumanie, pays du siège de Bitdefender, cette dernière campagne de FluBot utilise les mêmes techniques de smishing que par le passé : un SMS invitant à consulter un faux contenu – habituellement un message vocal. Les utilisateurs d’Android comme d’iOS ont reçu des messages à part quasiment égale cette fois-ci, mais Android reste la cible principale.

FluBot n’épargne personne

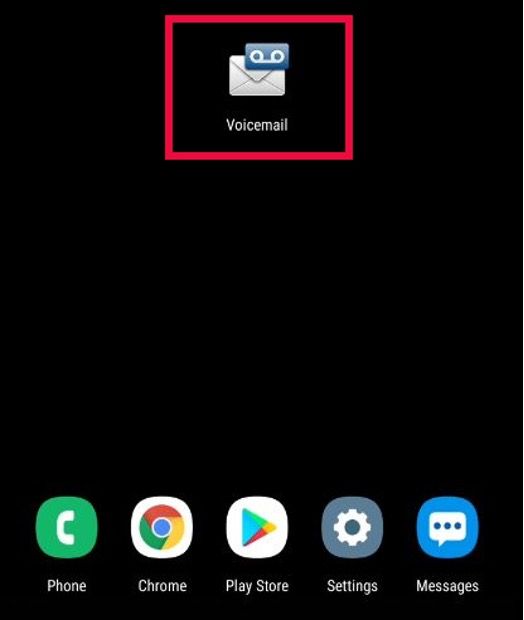

Tout commence par un SMS contenant un lien malveillant censé permettre à l’utilisateur de consulter un contenu.

Crédit : Bitdefender

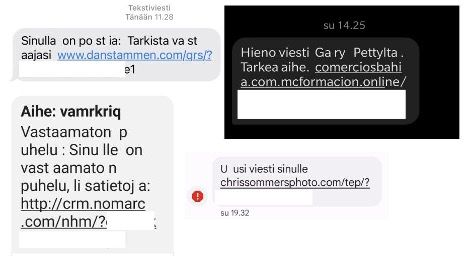

Crédit : kyberturvallisuuskeskus.fi

Crédit : Bitdefender

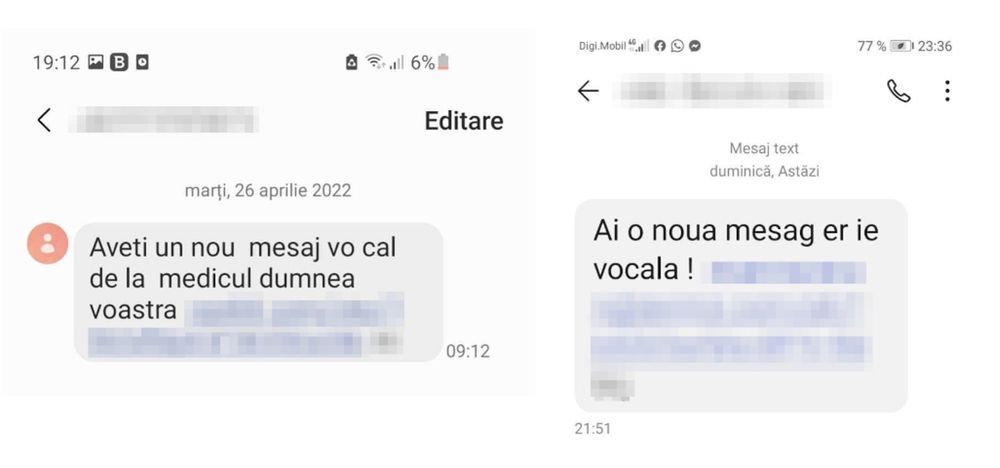

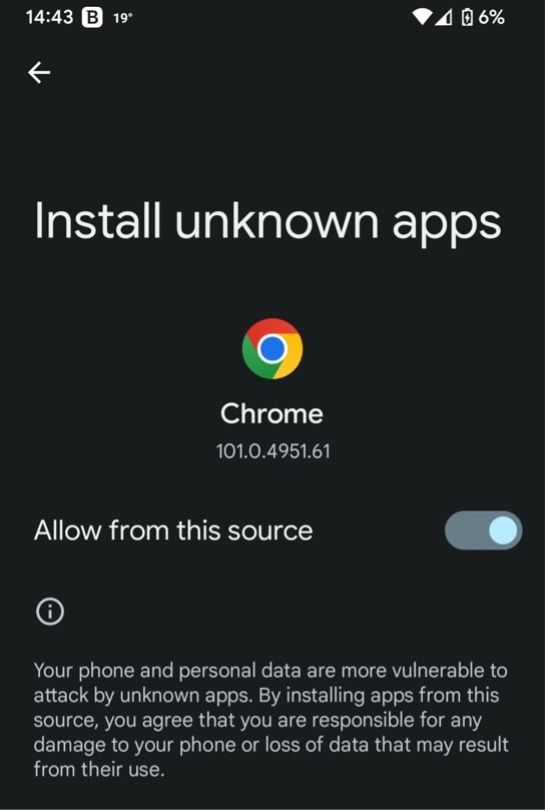

Si l’utilisateur suit ce lien, un message lui demande la permission d'installer une application inconnue – dans le cas présent, une fausse application de messagerie vocale, censée être nécessaire pour écouter le message.

Crédit : Bitdefender

L’objectif des attaquants est ici de pousser les utilisateurs à installer eux-mêmes FluBot, un cheval de Troie bancaire. Si la victime suit toutes les instructions, la fausse application de messagerie (FluBot) demande les autorisations nécessaires pour accéder à certaines fonctionnalités clés du téléphone.

Crédit : Bitdefender

S’il obtient ces autorisations, FluBot collecte les contacts de la victime et utilise l'application SMS pour continuer à diffuser le lien malveillant dans l’écosystème mobile. En parallèle, il vole des données et les envoie au serveur C&C. Grâce aux privilèges d’accessibilité, il complique également la tâche des utilisateurs voulant désinstaller l’application.

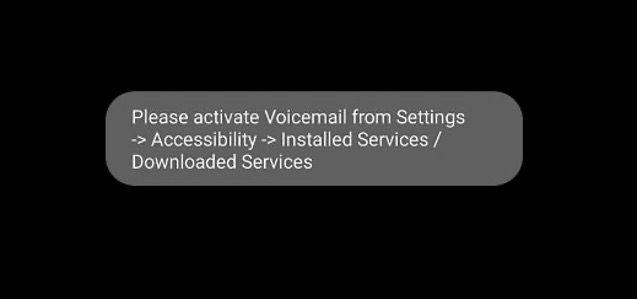

==> FluBot est un cheval de Troie bancaire typique, conçu pour collecter les informations des cartes et les identifiants bancaires et permettre aux criminels non seulement de voler de l’argent, mais aussi de s’en prendre aux différents comptes de la victime. Voici une liste des icônes imitées par FluBot.

Crédit : Bitdefender

FluBot ne peut pas être exécuté sur iOS. Mais si un utilisateur d’iPhone suit le lien infecté, il est redirigé vers des sites d'hameçonnage et d’arnaques par abonnement. L’exemple ci-dessous présente une arnaque basée sur une enquête. Les victimes sont invitées à répondre à quelques questions afin de recevoir, avec certitude, un iPhone 13.

Crédit : Bitdefender

La plus grande partie de l’Europe ciblée

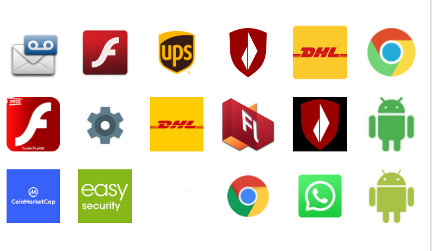

Suite à cette campagne déployée en Roumanie, Bitdefender a commencé à surveiller de plus près l’activité de FluBot sur tout le continent, et constaté un pic d’activité considérable en avril-mai.

Pic d’activité de FluBot (Europe). Crédit : Bitdefender

Un constat étayé par des rapports non seulement roumains, mais également finlandais. La Finlande subit son deuxième déploiement majeur de FluBot en six mois. Ces deux campagnes utilisent des messages correctement traduits dans la langue locale, ce qui laisse supposer que les opérateurs de FluBot accordent plus de temps et d’efforts à la diffusion de leur malware – en matière de plateforme comme de langue.

Pic de FluBot en Finlande. Crédit : Bitdefender

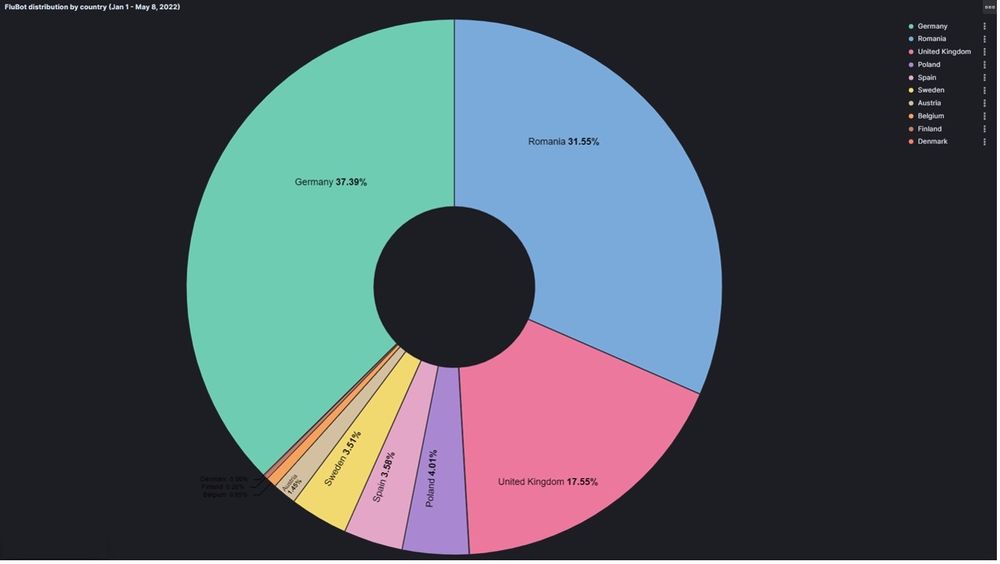

Cette fois, c’est la plus grande partie de l’Europe qui est visée, dans un effort concerté des opérateurs de FluBot. Les pays les plus impactés sont l’Allemagne, la Roumanie, le Royaume-Uni, la Pologne, l’Espagne, la Suède, l’Autriche, la Finlande et le Danemark. La Roumanie et l’Allemagne sont de loin les régions où cette nouvelle campagne FluBot est la plus active, atteignant à elles deux 69 % de l’activité, comme le montre le graphique ci-dessous.

Régions les plus ciblées. Crédit : Bitdefender

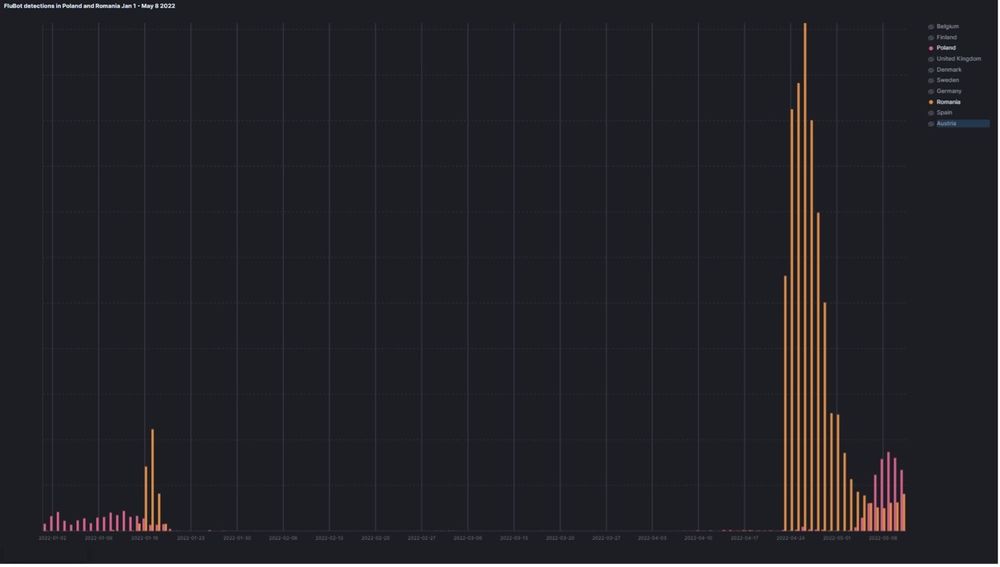

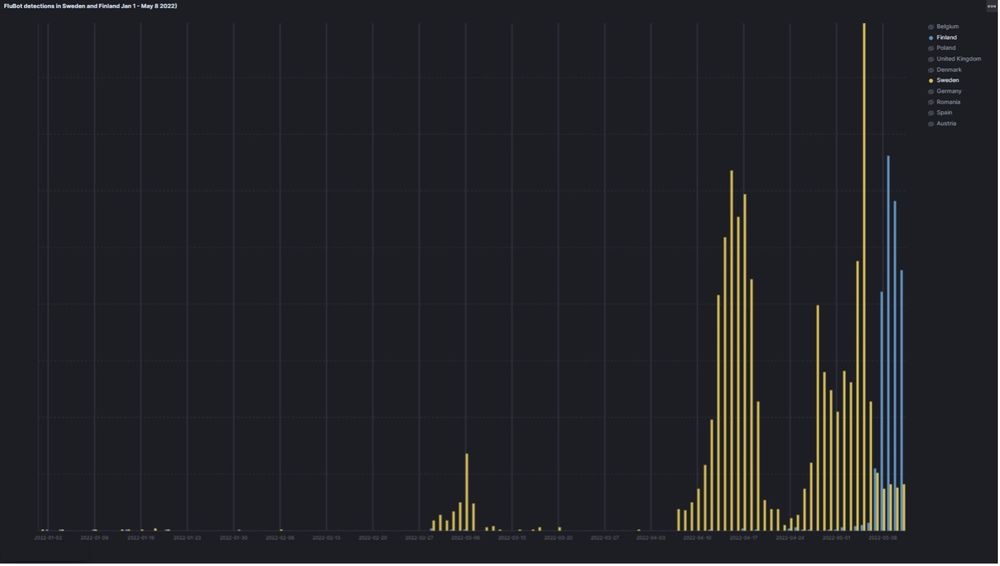

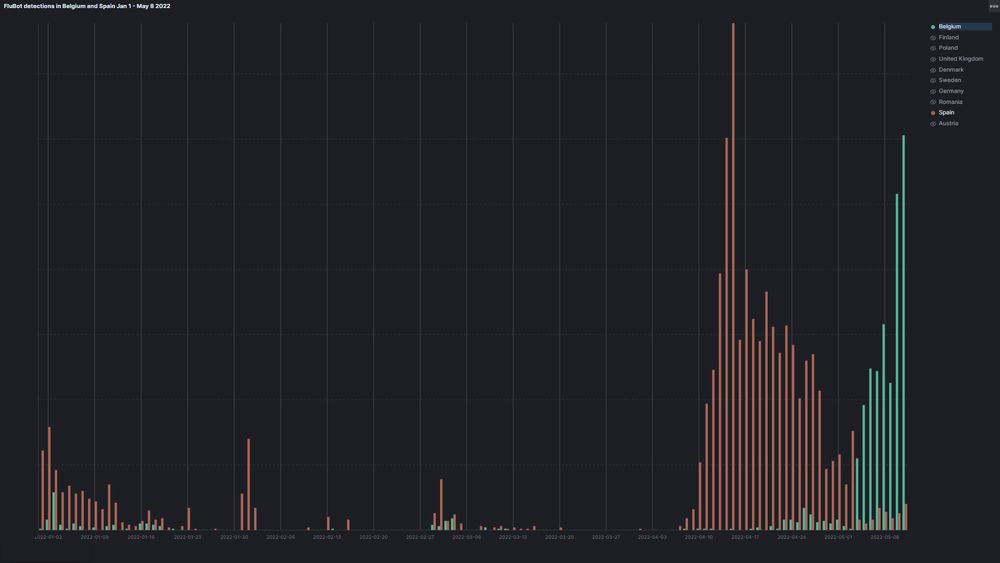

Si de nombreuses régions semblent être touchées simultanément, en comparant les pays deux par deux on remarque que les pics ne coïncident pas. Une situation qui laisse supposer que chaque campagne locale a été programmée dès le début de cette vague.

On a par exemple commencé à détecter des attaques en Pologne alors que la campagne ralentissait en Roumanie.

La Finlande et la Suède ont été attaquées de manière similaire, les Finlandais ayant commencé à subir des attaques alors qu’elles se raréfiaient en Suède.

On constate un scénario similaire entre la Belgique et l’Espagne.

De manière générale, les opérateurs de FluBot semblent mener des campagnes ciblées à plus petite échelle sur chaque pays.

mise à jour du 02/06/2022 : Europol et les forces de l'ordre de 11 pays viennent de porter un coup dur à FluBot, fermant son infrastructure et rendant essentiellement le malware inactif

Probablement pas la dernière vague FluBot

Malgré l’arrestation de nombreuses personnes soupçonnées d’exploiter le malware, les campagnes FluBot se sont intensifiées ces derniers temps, ce qui laisse craindre d’autres vagues d’attaques à l’avenir. Compte tenu de l'agressivité de cette campagne, FluBot permet finalement de sensibiliser aux attaques par smishing. Chez Bitdefender, nous redoublons d’efforts sur de multiples fronts pour sensibiliser à ce vecteur d’attaque par ingénierie sociale.

Compte tenu du regain d’activité de FluBot, Bitdefender recommande aux utilisateurs d'installer une solution de sécurité capable de détecter non seulement FluBot, mais aussi les autres vecteurs d’ingénierie sociale conçus pour déployer des malwares. Votre application de sécurité doit être capable de tuer le problème dans l'œuf.

Avec sa nouvelle fonctionnalité Scam Alert, Bitdefender Mobile Security for Android déjoue les attaques par smishing avant même que l’utilisateur interagisse avec le contenu malveillant.

Bitdefender Mobile Security for iOS protège également les utilisateurs d’iPhone contre les campagnes pilotées par les opérateurs de FluBot, en bloquant les tentatives de phishing et les liens frauduleux.

tags

Auteur

Actualités Les + populaires

Qu'est-ce que l'empreinte numérique et pourquoi les pirates veulent-ils la vôtre?

Avril 13, 2023

Microblogging, désinformation et risques pour la vie privée

Mars 21, 2023

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages