Les trois principales cybermenaces sous Mac

Essai gratuit de 30 jours

Il est vrai que les clients Apple bénéficient d'une meilleure protection que les utilisateurs de Windows. Mais une fausse idée est au cœur de cet argument. Ce n'est pas que les Mac sont intrinsèquement plus sûrs contre les cybermenaces. C'est plutôt que les cybercriminels se concentrent davantage sur le ciblage de l'écosystème Windows beaucoup plus vaste et rentable. De fait, cette différence de traitement signifie que les menaces spécifiques au Mac peuvent être mieux optimisées pour atteindre leurs objectifs.

L'ingénierie sociale

Outre les logiciels malveillants, la manipulation réussit également dans les campagnes ciblant toutes les plateformes, y compris macOS. Et avec autant d'utilisateurs de Mac qui baissent la garde en raison du filet de sécurité apparent fourni par un produit Apple, ils finissent parfois par être plus vulnérables que leurs homologues Windows. Et bon nombre de ces escroqueries se font passer pour l'entreprise-mère à Cupertino, en Californie.

Les arnaques d'ingénierie sociale ciblant les utilisateurs de Mac incluent :

· Des emails frauduleux et autres messages qui semblent provenir d'entreprises légitimes, dont Apple

· Des pop-ups et publicités trompeuses indiquant que votre appareil a un problème de sécurité, vous invitant à télécharger des logiciels malveillants

· Des appels téléphoniques frauduleux ou des messages vocaux usurpant l'identité de l'assistance Apple ou des services d'assistance d'autres entreprises

· Des offres trop belles pour être vraies, vous proposant des promotions incroyables ou des produits gratuits

· Des invitations calendaires et/ou des abonnements indésirables

Faites attention à ces scénarios révélateurs et utilisez toujours l'authentification à deux facteurs pour protéger votre compte Apple/iCloud. Envisagez également d'exécuter une solution de sécurité, pour une protection complète contre la malveillance sous Mac.

Les plugins/extensions de navigateur malveillants

Les menaces de navigateur font également partie des risques indépendants de la plate-forme exécutée. Plus précisément, les plug-ins ou extensions de navigateur malveillants. Les modules complémentaires du navigateur sont extrêmement utiles et pratiques, mais ils constituent également un vecteur d'attaque lucratif.

Même si les Mac sont préchargés avec le navigateur Safari hautement perfectionné, de nombreux clients préfèrent toujours le populaire navigateur Chrome de Google.

Alors que les extensions de navigateur sont généralement vérifiées avant d'être acceptées dans le Web Store de Chrome, le développeur de l'extension finit parfois par vendre le produit à une autre partie, qui peut avoir des intentions différentes pour ce produit déjà vérifié. Et la fonction de mise à jour automatique installera rapidement toutes les intentions de ce nouveau fournisseur.

Les extensions peuvent également être détournées pour déployer du code malveillant sur des utilisateurs de confiance. Cela touche des plugins particulièrement populaires, comme l'extension Web Developer for Chrome de Chris Pederick. En 2017, des pirates ont réussi à détourner le plugin, à injecter des publicités dans les navigateurs des utilisateurs et à exécuter du code JavaScript malveillant.

Dans ce scénario, un attaquant peut exécuter à peu près n'importe quoi sur votre système, des mineurs de cryptomonnaie aux logiciels malveillants voleurs de données.

Les extensions de navigateur sont également couramment utilisées pour collecter des données utilisateur à vendre aux spécialistes du marketing. Les courtiers en données ont une mauvaise réputation, c'est le moins qu'on puisse dire, car ils ne sont presque jamais 100% conformes aux lois sur la protection des données.

Utilisez le moins d'extensions possible et examinez attentivement ce que chacune d'elles fait et les données qu'elles collectent avant de lancer l'installation. Supprimez les extensions que vous n'utilisez plus. Ne les laissez pas s'attarder sur votre système pour collecter des données dans votre dos.

Les chevaux de Troie

Avec environ 15 % du marché des ordinateurs de bureau, le système d'exploitation macOS d'Apple détient une part suffisamment importante pour attirer les groupes de cybercriminels.

Contrairement à Windows, qui domine le marché des ordinateurs de bureau et fait face à une pléthore de menaces de logiciels malveillants, l'environnement macOS bénéficie de moins de variance en termes de logiciels malveillants. Cependant, cela ne rend pas les Mac moins vulnérables. L'écart entre ces deux écosystèmes signifie que les logiciels malveillants spécifiques aux Mac sont en réalité mieux adaptés à leurs objectifs.

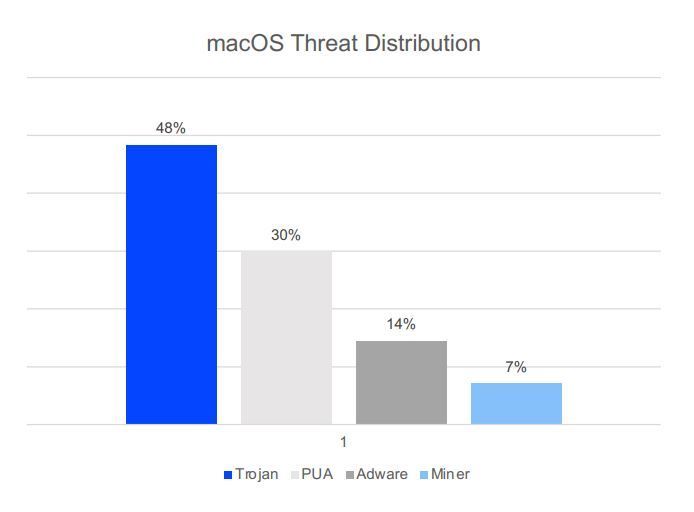

Les chevaux de Troie, déguisés en programmes légitimes conçus pour permettre aux attaquants d'accéder au système cible, constituent la plus grande menace à laquelle macOS est confronté, avec une part de 48 %. Les applications potentiellement indésirables (PUA) représentent 30 % des menaces ciblant les Mac, suivies des logiciels publicitaires avec une part de 14 % et des mineurs de Bitcoin avec 7 %.

Source : Bitdefender (Rapport sur le paysage des menaces 2021)

Les attaquants peuvent facilement infiltrer un cheval de Troie sur l'ordinateur d'une victime, car la plupart des chevaux de Troie ressemblent et agissent comme des applications légitimes. En fait, les PUA et les chevaux de Troie partagent de nombreux traits similaires en ce qui concerne les détections antivirus.

Les attaquants diffusent le logiciel malveillant par le biais de techniques d'ingénierie sociale telles que le spam et le phishing ou via des sites Web infectés et des escroqueries tirant parti des réseaux sociaux préférés de la victime. Les chevaux de Troie infectent également de nombreux Mac via des sites warez et torrent - des viviers pour téléchargements piratés.

Les chevaux de Troie abritent de nombreuses sous-menaces, y compris des ransomwares occasionnels, comme le tristement célèbre ThiefQuest.

De nombreuses applications douteuses classées comme PUA proviennent en fait d'infections par des chevaux de Troie. Sans surprise, l'activité des chevaux de Troie correspond étroitement à l'activité PUA lorsque nous suivons les deux menaces côte à côte sur la base d'installation Mac sur une période de 12 mois.

On pourrait en conclure que les deux menaces combinées représentent une plus grande part de logiciels malveillants conçus spécifiquement pour infecter les Mac. Mais comme il est difficile de déterminer le nombre exact, nous laisserons de côté les spéculations.

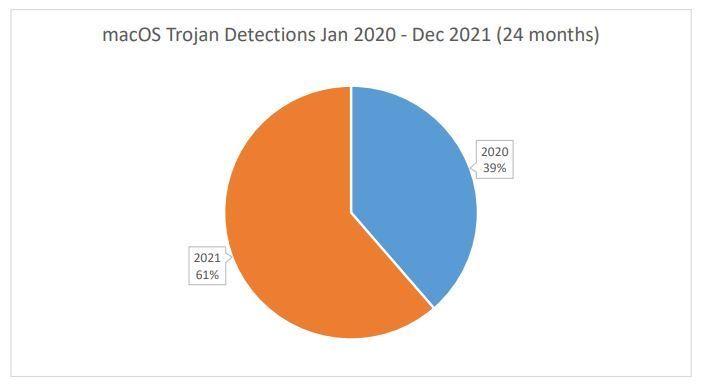

L'examen de deux années de détections de chevaux de Troie dans la base d'utilisateurs Mac révèle une tendance intéressante. 2020 représentait 39 % de toutes les tentatives d'infection par des chevaux de Troie dans le monde, tandis que 2021 représentait les 61 % restants.

Source : Bitdefender

Cela représente une augmentation de 56 % de l'activité des chevaux de Troie d'une année sur l'autre.

En conclusion, les cybercriminels porteurs de logiciels malveillants investissent clairement plus de temps et d'efforts pour cibler les consommateurs avec du code malveillant qui s'exécute nativement sur les Mac. Il devient de plus en plus important pour les utilisateurs d'exécuter une solution de sécurité dédiée sur leurs ordinateurs Apple.

tags

Auteur

Actualités Les + populaires

Qu'est-ce que l'empreinte numérique et pourquoi les pirates veulent-ils la vôtre?

Avril 13, 2023

Microblogging, désinformation et risques pour la vie privée

Mars 21, 2023

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages