Plongée dans une opération de cyber-espionnage industriel

L'espionnage d'entreprise, également appelé espionnage industriel, est un espionnage mené à des fins commerciales ou financières. L'une des idées fausses les plus répandues est que l'espionnage ne touche que les grandes entreprises ou les entités gouvernementales, mais il est plus courant que ce que l’on peut penser. Dans cet article, nous proposons une analyse d'une de ces exfiltrations et expliquons pourquoi ces attaques sont en hausse.

Ces dernières années, nous avons assisté à une évolution spectaculaire du niveau de sophistication des cyberattaques, principalement à cause de l'introduction du modèle économique du partage des gains par les cybercriminels, motivés par l’aspect financer. Cependant, toutes les étapes de la chaîne d’attaque ne bénéficient pas de la même attention de leur part, l'accent étant principalement mis sur le développement de l'attaque après la compromission initiale, en se concentrant sur la reconnaissance, le mouvement latéral et les méthodes d'extorsion. Trois vecteurs d'attaque dominent toujours la compromission initiale :

- Fuite ou faiblesse d'identifiants (62 % des alertes exploitables détectées par notre service managé de détection et de réponse - MDR) ;

- Attaque de phishing

- Exploitation de vulnérabilités.

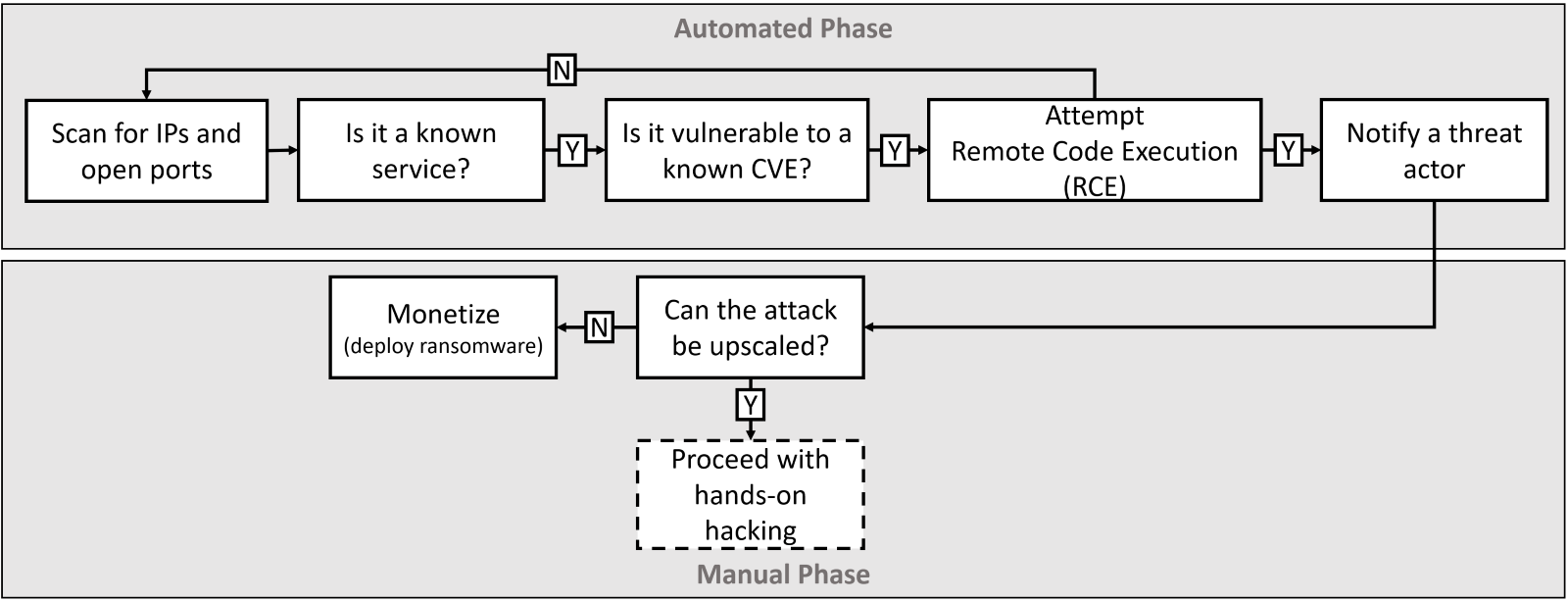

L’un de ces trois vecteurs est différents des autres : l’exploitation de vulnérabilités ne s'appuie pas sur l'élément humain mais utilise plutôt des analyses automatisées pour identifier et compromettre les systèmes connectés à Internet présentant des vulnérabilités non corrigées. Selon le dernier rapport Data Breach Investigations Report 2022 (DBIR 2022), le nombre de violations de sécurité causées par l’exploitation de vulnérabilités a doublé en 2021. Cette tendance s'explique par la popularité accrue des attaques hybrides : un type d'attaque où la compromission initiale est opportuniste et qui s'appuie sur des analyses automatisées, mais qui est ensuite triée par un humain pour déterminer si elle vaut la peine d'être développée.

Les attaques hybrides sont en augmentation, combinant compromission initiale automatisée et tri manuel.

L'exfiltration de données et la menace de l'espionnage industriel

Cette montée en puissance des attaques peut prendre différentes formes. Ainsi, même une petite entreprise disposant de peu d'ordinateurs peut détenir des données précieuses : par exemple des avocats travaillant avec des célébrités ou des hommes politiques. Ou encore, une organisation peut faire partie de la chaîne d'approvisionnement d'une entreprise beaucoup plus importante, devenant ainsi une cible de choix pour les groupes de « Ransomware-as-a-Service » (RaaS). Si l'on comprend comment les cybercriminels modernes opèrent, il n'est pas surprenant que des partenaires commerciaux aient été impliqués dans 39 % des violations de données en 2021 (source : DBIR 2022). Nous nous attendons à ce que cette tendance se poursuive car les pirates se concentrent davantage sur des violations de confidentialité (exfiltration de données) que sur des violations de « disponibilité » (déploiement de ransomware). Bien que nous utilisions encore l'étiquette « Ransomware-as-a-Service » pour ces organisations criminelles à but lucratif, beaucoup d'entre elles ne déploient même plus de ransomware (par exemple Karakurt). Avec l'essor des attaques hybrides, même les petites entreprises sont la cible de groupes de cybercriminels sophistiqués, tels que les filiales de RaaS spécialisées dans l’attaque d'entreprises, ou les groupes APT parrainés par des États.

Dans cette analyse en détail, nous nous concentrons sur la récente opération d'espionnage industriel visant une petite entreprise technologique (moins de 200 employés) basée aux États-Unis. L'attaque était axée sur l'exfiltration d'informations et s'est étalée sur plusieurs mois. Un vaste réseau de plusieurs centaines d'adresses IP (dont la plupart proviennent de Chine) a été utilisé dans le cadre de cette attaque. Les petites et moyennes entreprises manquent souvent de capacités de détection et de réponse, qui sont les mécanismes de défense les plus efficaces face à des menaces modernes, et c’est pourquoi nous partageons cette recherche pour aider d'autres organisation à identifier leurs angles morts de sécurité et à renforcer leur cyber résilience.

Anatomie d’une attaque

Nos chercheurs en sécurité des Bitdefender Labs ont publié un document de recherche intitulé Hiding in the Shadows : Investigation of a Corporate Espionage Attack avec tous les détails. L’analyse de l’attaque qui suit est le résumé de cette recherche.

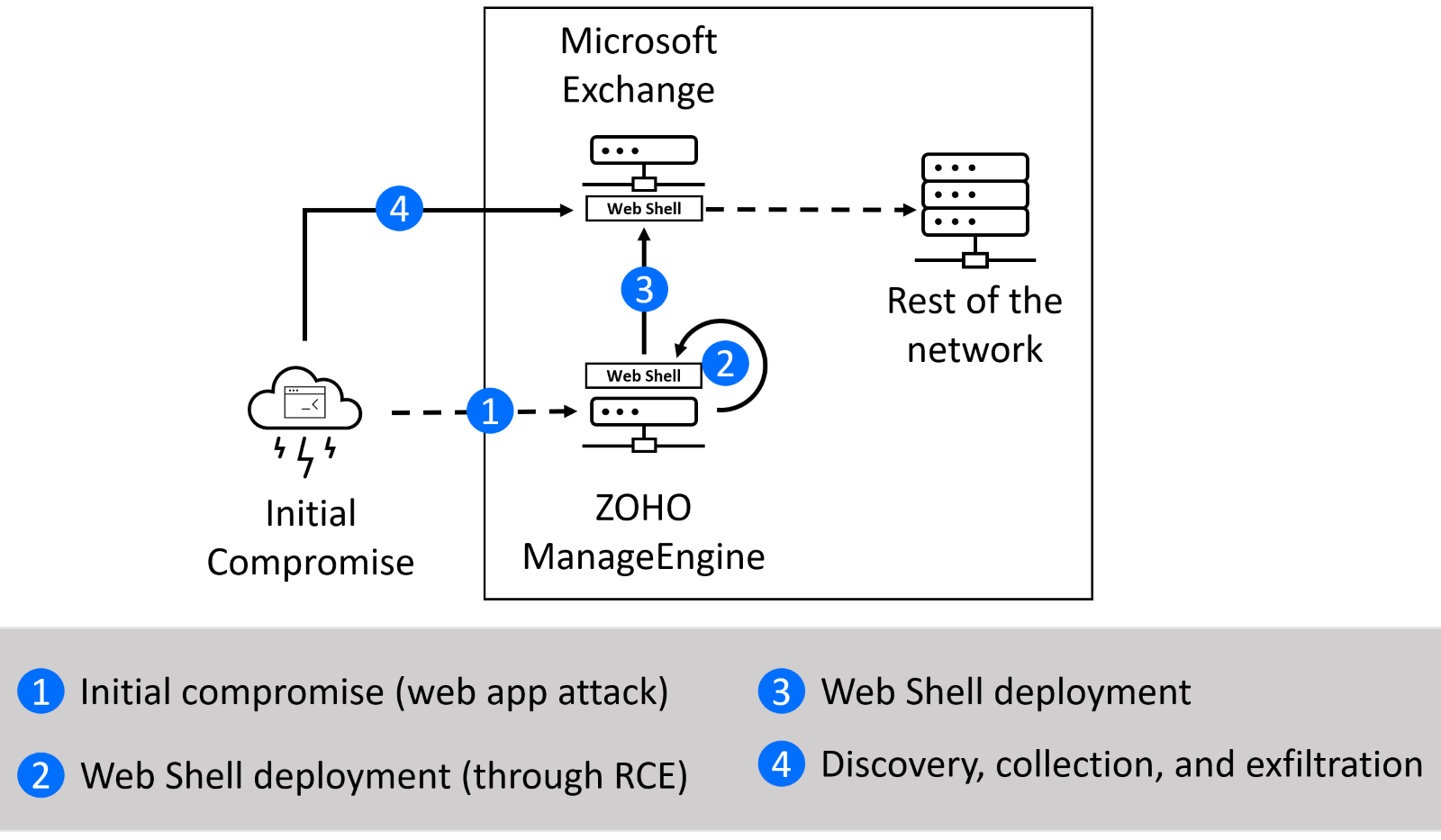

Compromission initiale

Le vecteur d'infection initial était une instance du serveur Web ZOHO ManageEngine ADSelfService Plus connectée à Internet et exploitée via une vulnérabilité connue non corrigée : CVE-2021-40539. Il s'agit de l'une des 15 vulnérabilités les plus couramment exploitées (source : CISA), permettant à un pirate de contourner une authentification de sécurité et d'exécuter du code arbitraire.

Étonnamment, l'attaque d'applications Web de base à l'aide d’une vulnérabilité connue est une méthode efficace pour les acteurs étatiques de compromettre des réseaux. Il s'agit d'un vecteur d'attaque à faible coût et à forte valeur ajoutée, et plus de 30 % des attaques d'applications Web sont liées à l'espionnage (un chiffre nettement supérieur à celui de tout autre vecteur d'attaque). Lorsque vous définissez les priorités de votre stratégie de sécurité, assurez-vous que ces vulnérabilités régulièrement exploitées sont traitées en priorité. Vous pouvez lire plus de détails sur cette vulnérabilité dans la recherche How to exploit CVE-2021-40539 on ManageEngine ADSelfService Plus.

Après avoir obtenu l'accès à ce système, les cybercriminels ont déployé un Web Shell dans un répertoire accessible depuis Internet. Un Web Shell est une interface malveillante de type Shell (généralement écrite dans des langages de développement Web tels que JSP, PHP, etc.) qui est utilisée pour accéder à un serveur Web à distance, fournissant à un pirate un accès même après la correction de la vulnérabilité exploitée. Pour cette opération, une combinaison de différents Web Shells a été utilisée - Tunna, ReGeorg, et China Chopper Webshell.

Établir la persistance

Après l’empreinte initiale, les cybercriminels ont poursuivi leur découverte de l’infrastructure, identifiant et localisant d'autres machines et partages de fichiers sur le réseau. Un serveur Microsoft Exchange a été compromis, et un autre ensemble de Web Shells a été déployé sur ce serveur. Les pirates ont abandonné le serveur compromis initial au profit de ce serveur Exchange, qui est devenu la base de leurs opérations.

Préparation de l'environnement de transit pour l'exfiltration

Une fois qu'un vecteur d'accès de sauvegarde a été mis en place, une vaste phase de découverte a été lancée. Les cybercriminels ont utilisé une série d'outils pour obtenir l'accès aux informations d'identification, notamment une version signée du module DCSync de Mimikatz, Windows Vault Password Decryptor, l'utilitaire Sqldumper.exe, NTDSDumpEx et l'exportation de ruches du registre SAM. Pour capturer davantage d'informations d'identification, ils ont activé le protocole d'authentification Digest (WDigest) dans le registre. Il s'agit d'un ancien protocole utilisé dans Windows Server 2003 et les systèmes d'exploitation plus anciens, qui nécessite le stockage des mots de passe en clair dans la mémoire. En activant ce protocole, ils peuvent récolter non seulement les hachages de mots de passe, mais aussi les mots de passe en clair de tous les utilisateurs authentifiés auprès d'un serveur sur lequel ce protocole est activé.

cmd /c cd /d “C:\inetpub\wwwroot\aspnet_client\css\”® add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f&echo [S]&cd&echo [E]

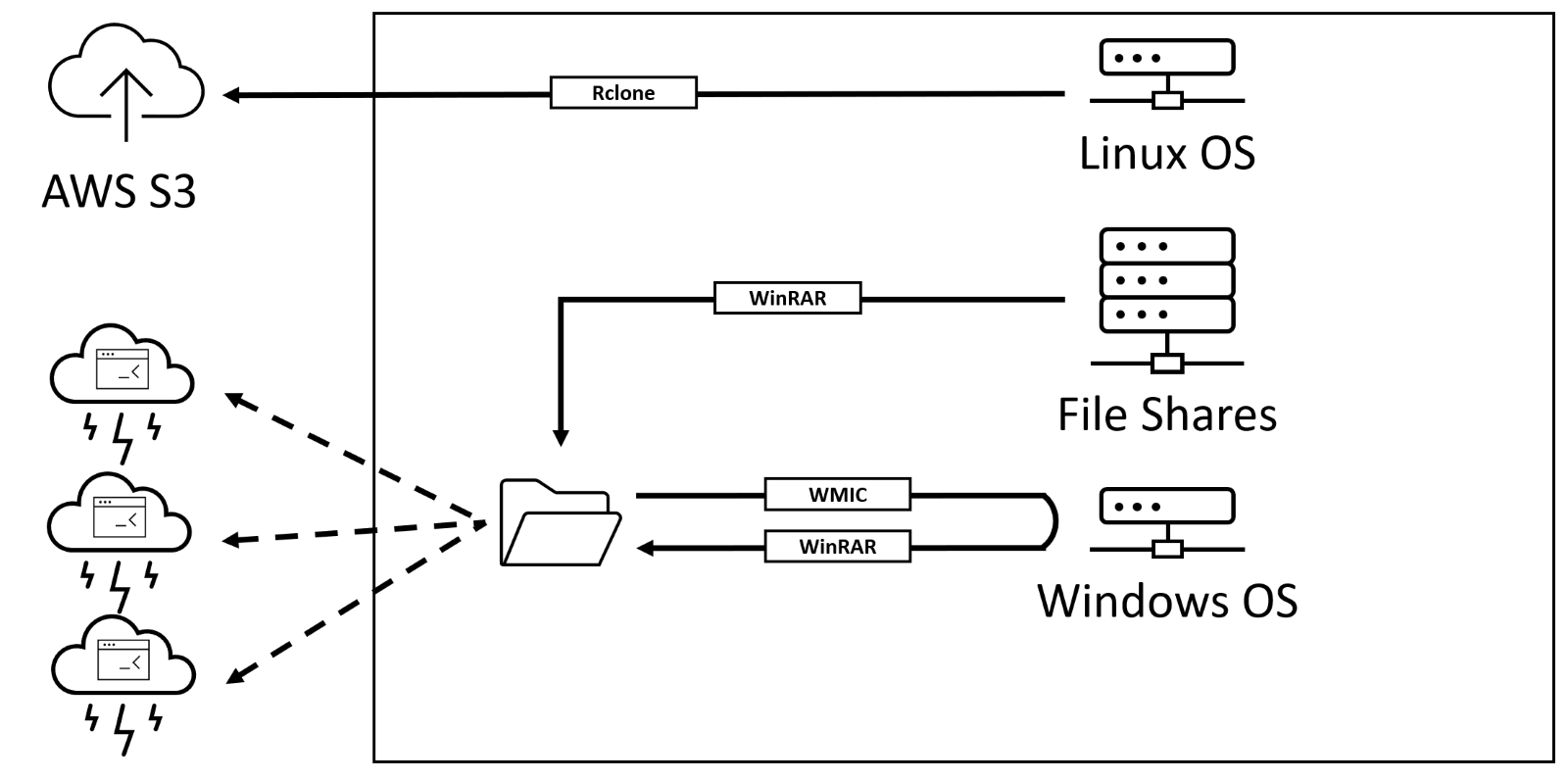

Exfiltration de données

Des informations sensibles ont été collectées, notamment des clés SSH, des certificats VPN, etc. Les cybercriminels ont réussi à obtenir les informations d'identification en clair d'un utilisateur ayant un accès en lecture à plusieurs dossiers Git, et le code source a été téléchargé à l'aide d'un outil appelé git2.exe. Pour exfiltrer toutes ces données collectées, ils ont utilisé l’utilitaire rar.exe pour diviser les fichiers en une collection d'archives de 2 Go. Les données et les en-têtes ont été chiffrées pour ces fichiers d'archives et protégées par le mot de passe CIA@NSA@FBI. Avant l’exfiltration, tous les fichiers ont été renommés de .rar en .jpg et stockés dans un fichier accessible depuis Internet.

Pour collecter toutes ces données, quelques méthodes différentes ont été utilisées, en fonction du type de machine cible. Pour les partages de fichiers, WinRAR a été utilisé pour compresser les fichiers et extraire les archives vers le dossier central d'exfiltration (extraction des données). Pour les machines sous Windows, WMI a été utilisé pour démarrer le processus WinRAR à distance (pousser les données depuis la machine cible). Enfin, pour les machines sous Linux, une approche différente a été utilisée : l'outil Rclone a téléchargé les fichiers directement dans le bucket Amazon S3.

Une fois tous les fichiers enregistrés dans le dossier central d'exfiltration, cette dernière a été lancée à l'aide de requêtes HTTP GET (le dossier était accessible depuis Internet). Ces requêtes HTTP ont été effectuées de manière parallèle - les cybercriminels ont utilisé HTTP Range Header, de sorte que plusieurs IP puissent télécharger simultanément différents segments d'un même fichier. Plus de 650 IP ont été utilisées pour exfiltrer ces données, dont la plupart peuvent être retracées jusqu'en Chine.

Différents flux d'exfiltration de données

Conclusion et recommandations

La meilleure protection contre les cyberattaques modernes consiste en une architecture de défense en profondeur. Commencez par réduire votre surface d'attaque en vous concentrant sur la gestion des correctifs (non seulement pour Windows, mais aussi pour toutes les applications et les services exposés à Internet) et la détection des mauvaises configurations. Lisez notamment notre brief technique pour en savoir plus sur la solution GravityZone Patch Management.

La seconde couche de sécurité doit être constituée de contrôles de prévention fiables, capables d'éliminer la plupart des incidents de sécurité en utilisant plusieurs couches de sécurité, notamment : la réputation IP/URL pour tous les endpoints et la protection contre les attaques sans fichier.

L’implémentation de la réputation d'IP, de domaine et d'URL, alimentée par la solution de renseignement sur les menaces de Bitdefender, est l'une des méthodes les plus efficaces pour stopper les exploitations automatisées de vulnérabilités. Selon l'analyse du DBIR 2022, seulement 0,4 % des IP qui ont tenté des RCE (Remote Code Exécution – exécution de code à distance) n'ont pas été vues lors d’une précédente attaque. Ainsi, bloquez les mauvaises IP, domaines ou URL sur tous les terminaux pour empêcher l’exploitation d’une faille de sécurité au sein de votre infrastructure.

Enfin, pour les quelques incidents qui passent à travers vos défenses, appuyez-vous sur des opérations de sécurité, soit en interne, soit via un service infogéré (SOC managé), et utilisez des outils de détection et de réponse puissants. Les cybercriminels passent souvent des semaines ou des mois à effectuer une reconnaissance active des réseaux, à générer des alertes et à s'appuyer sur l'absence de capacités de détection et de réponse.

Découvrez les offre Bitdefender XDR et MDR.

Indicateurs de compromission

Une liste complète et à jour des indicateurs de compromission est disponible pour les utilisateurs de l’offre Bitdefender Threat Intelligence. Les indicateurs de compromission actuellement connus se trouvent dans le tableau ci-dessous.

IP utilisées pour accéder aux Web Shells

|

Adresse IP |

|

113[.]25[.]2[.]136 |

|

139[.]162[.]2[.]70 |

|

193[.]34[.]167[.]229 |

|

45[.]14[.]71[.]12 |

|

172[.]86[.]75[.]152 |

|

103[.]224[.]116[.]98 |

|

113[.]25[.]10[.]69 |

|

58[.]221[.]37[.]66 |

|

125[.]79[.]201[.]69 |

|

140[.]249[.]254[.]251 |

|

222[.]67[.]12[.]181 |

|

112[.]49[.]92[.]234 |

|

182[.]138[.]144[.]147 |

|

111[.]126[.]218[.]45 |

|

171[.]8[.]217[.]156 |

|

117[.]162[.]164[.]55 |

|

113[.]2[.]174[.]149 |

|

49[.]81[.]61[.]251 |

|

39[.]128[.]220[.]139 |

|

39[.]144[.]17[.]62 |

|

39[.]144[.]4[.]66 |

|

221[.]178[.]126[.]191 |

|

59[.]163[.]248[.]170 |

|

39[.]144[.]5[.]87 |

|

59[.]163[.]248[.]162 |

|

39[.]144[.]14[.]38 |

|

221[.]178[.]124[.]233 |

|

67[.]227[.]206[.]162 |

|

221[.]178[.]127[.]152 |

|

39[.]144[.]4[.]160 |

URLs

|

URL |

|

https://app.jetboatpilot[.]com/utils/optimize/ver.ico |

|

http://node-sdk-sample-760723cc-b7e7-43ef-9f5b-9eca39acdefe.s3.us-west-1.amazonaws[.]com/git2.exe |

Fichiers

| Chemin/Nom de fichier |

SHA256 |

|

C:\inetpub\wwwroot\aspnet_client\css\rr.aspx |

742a27fb2a87e2c660fea0bb8184b53e |

|

C:\inetpub\wwwroot\aspnet_client\css\ex.aspx |

84b5e2ac1846d268f1cf9581b63bf953 |

|

test.jsp |

182d244ab4cd63e63997c0ec5d34f320 |

|

y.jsp |

28e0f31c506b346b8462f61b4903dcb3 |

|

C:\ManageEngine\ADSelfService Plus\webapps\adssp\images\ mobile\mapp\m.exe |

6572fc009a714fefc92dafcb2250f83d |

|

C:\ManageEngine\ADSelfService Plus\bin\vm.exe |

c8460622d893c5753b44a3ac08f55b4f |

|

C:\Windows\Temp\nt.exe |

ab6414b83b23807dd530d250829c8bc1 |

|

ver.ico |

fe54e8952f4a24d0747078ee8983ff4d |

|

test.jsp |

57988b776d80b73ecc7640c72fc4f4a6 |

|

nav_working.jsp |

f23436e941af00ae05ad709a7e1da8e1 |

|

tot.jsp |

c9951e1646f68e418a186480c31eb00e |

|

ad.txt |

c951158b74ec5b1869d0ff9ae7ae63f9 |

|

t.jsp |

eb4f89071009c72248ae26d46900d0f2 |

|

ttt.jsp |

2b65120a2d5703d2a042039a997b1284 |

|

tot.jsp |

2b65120a2d5703d2a042039a997b1284 |

tags

Auteur

Bitdefender is a cybersecurity leader delivering best-in-class threat prevention, detection, and response solutions worldwide. Guardian over millions of consumer, enterprise, and government environments, Bitdefender is one of the industry’s most trusted experts for eliminating threats, protecting privacy, digital identity and data, and enabling cyber resilience. With deep investments in research and development, Bitdefender Labs discovers hundreds of new threats each minute and validates billions of threat queries daily. The company has pioneered breakthrough innovations in antimalware, IoT security, behavioral analytics, and artificial intelligence and its technology is licensed by more than 180 of the world’s most recognized technology brands. Founded in 2001, Bitdefender has customers in 170+ countries with offices around the world.

Voir toutes les publicationsActualités Les + populaires

FOLLOW US ON SOCIAL MEDIA

SUBSCRIBE TO OUR NEWSLETTER

Don’t miss out on exclusive content and exciting announcements!

Vous pourriez également aimer

Marque-pages

.jpg)