Tout ce qu’il faut savoir sur l’attaque GoldenEye/Petya

Essai gratuit de 30 jours

Une enquête préliminaire réalisée par Bitdefender a montré que l’échantillon de malware responsable de l’infection était un clone presque identique de la famille des ransomwares GoldenEye. Les médias se sont accordés pour le baptiser Petya, dans la mesure où il possède de nombreux points communs avec cette souche de ransomware.

Au moment où il a été découvert, aucune information n’était disponible quant à son mode de propagation. Néanmoins, à l’instar du ransomware WannaCry au mois de mai, GoldenEye/Petya semble se diffuser comme un ver.

Aujourd’hui, nous possédons suffisamment d’informations pour établir un profil plus complet du malware, y compris quelques détails techniques intéressants qui ne manqueront pas d’éveiller l’intérêt.

Quand ?

Des rapports provenant d’Ukraine, le pays le plus touché par la contagion, indiquent que la première vague d’attaques s’est produite dans le pays, le 27 juin, aux alentours de 14 h 00 heure locale.

Où ?

Bien que le ransomware a d’abord été implanté en Ukraine et en Russie, il s’est rapidement propagé à plusieurs pays européens, dont la Pologne, l’Allemagne, l’Italie, l’Espagne et la France. Des rapports ultérieurs ont révélé des violations de sécurité dans des entreprises en Inde et aux États-Unis. À peu près au même moment, l’agence de publicité britannique WPP a fait savoir sur son compte Twitter que ses systèmes avaient été victimes d’une cyberattaque.

Qui a été touché ?

La liste des entreprises touchées par GoldenEye/Petya est plus ou moins complète, puisqu’elle dépend de leur volonté de reconnaître la violation. Toutefois, nous savons que parmi les victimes figurent :

- le système de surveillance des radiations de Tchernobyl

- le cabinet d’avocats DLA Piper

- l’entreprise pharmaceutique américaine Merck

- plusieurs banques ukrainiennes, dont la Banque nationale d’Ukraine

- au moins un aéroport ukrainien

- le métro de Kiev

- l’entreprise danoise de transport maritime et d’énergie Maersk

- l’agence de publicité britannique WPP

- le producteur de pétrole russe Rosneft

- Ukrenergo, le distributeur national d’électricité en Ukraine

Qui sont les attaquants ?

Les attaquants ne sont pas encore connus. Les possibilités sont tellement vastes qu’il est inutile, à ce stade, de se lancer dans l’exercice des spéculations. Néanmoins, nous savons, par le biais de leur portefeuille Bitcoin accessible au public, que l’attaque leur a permis d’amasser plus de 8900 € en cryptomonnaie.

Comment fonctionne GoldenEye/Petya ?

GoldenEye/Petya est classé dans la catégorie des ransomwares, puisqu’il est conçu pour chiffrer les données sur des systèmes infectés et exiger une rançon en échange du déchiffrement des données.

Le résultat de notre analyse indique que GoldenEye/Petya utilise le même exploit – EternalBlue – que celui employé par WannaCry pour se propager latéralement, dans ce que les spécialistes de l’informatique appellent la composante « ver » du malware. Cette composante permet au malware de se répliquer sur des systèmes vulnérables au sein d’un réseau. Cependant, contrairement à l’infection du mois dernier, Petya a plus d’un tour dans son sac.

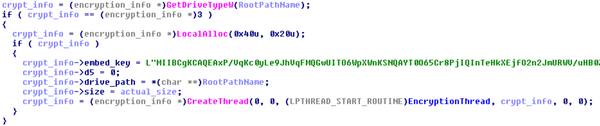

Ligne de commande de chiffrement en préparation – couche 1 –

Un autre exploit appelé EternalRomance a été utilisé pour renforcer la composante « ver » du malware. Enfin, un outil d’extraction d’identifiants (partageant des similitudes de code avec un ancien outil de piratage, Mimikatz) intégré au logiciel a même permis à GoldenEye/Petya d’infecter des systèmes non vulnérables (corrigés), tout simplement en obtenant des droits d’administrateur sur les machines. Un billet récent publié sur le blog de Microsoft analyse cela en détail.

Un autre aspect important de GoldenEye/Petya est son mécanisme de chiffrement – ses deux mécanismes, pour être précis. Le malware chiffre non seulement les fichiers individuels, mais également l’intégralité du système de fichiers de l’ordinateur en compromettant le Master Boot Record (MBB) – un fichier chargé de trouver le système d’exploitation et de démarrer l’ordinateur – puis la Master File Table (MFT) du système de fichiers NTFS.

Quels sont les vecteurs d’infections ?

Nos télémesures internes montrent que certaines infections par GoldenEye/Petya ont été déclenchées par une mise à jour corrompue du logiciel de comptabilité MeDOC. Les clients de Bitdefender en Ukraine, chez qui nos solutions ont intercepté l’attaque, montrent que le fichier explorer.exe lance le démarrage du fichier ezvit.exe (le binaire de l’application comptable), lequel, à son tour, exécute rundll32.exe avec la DLL du ransomware comme paramètre.

Par conséquent, la mise à jour de MeDOC représente un vecteur d’infection clé, faisant de l’Ukraine le « patient zéro » – l’endroit depuis lequel l’infection s’est propagée, à travers les réseaux VPN, des sièges sociaux aux filiales et autres succursales. En plus de la mise à jour MeDOC, d’autres vecteurs d’infection sont en cours d’investigation.

Un ransomware ou un simple malware diabolique ?

GoldenEye/Petya est un ransomware – un malware conçu pour infecter des systèmes, chiffrer les fichiers qui s’y trouvent et exiger une rançon en échange des clés de déchiffrement.

Toutefois, alors que la situation était en passe d’être maîtrisée hier soir, des éléments ont commencé à apparaître montrant que Petya était essentiellement un destructeur de données – soit conçu comme un test, soit conçu dans l’unique but de causer des dommages aux victimes.

Voici les éléments en question :

- Le service de messagerie utilisé pour obtenir les confirmations de paiement était un service légitime appelé Posteo. L’entreprise a suspendu l’adresse e-mail aussitôt après avoir appris la nouvelle, invalidant de fait les paiements effectués dans la nuit. Les utilisateurs ne recevront jamais non plus la clé de déchiffrement. Généralement, un attaquant qui exploite des ransomwares utilise le service d’anonymat Tor. « Recourir à un tel service serait une mauvaise décision pour une organisation cherchant à maximiser ses gains financiers », explique Bogdan Botezatu, analyste principal en sécurité chez Bitdefender.

- Petya ne dispose pas de l’automatisation pour sa composante de gestion des paiements et de récupération des clés, ce qui rend difficile pour la partie attaquante de fournir les clés de déchiffrement aux victimes.

- L’utilisateur doit saisir manuellement une « clé d’installation personnelle » et un « portefeuille » extrêmement longs et à casse mixte, ce qui entraîne des risques d’erreurs typographiques.

- Chaque victime lisant la demande de rançon de Petya se voyait indiquer la même adresse Bitcoin. La plupart des ransomwares (conçus spécifiquement pour le profit) utilisent une adresse de paiement Bitcoin personnalisée pour chaque poste infecté.

Comment garantir la sécurité ?

La première règle de base est de maintenir à jour vos systèmes. Gardez à l’esprit que GoldenEye/Petya tire parti de vulnérabilités corrigées par Microsoft au moyen de plusieurs mises à jour expresses depuis mars. Vous ne devriez cependant pas être pris au dépourvu sur le déploiement de ces correctifs suite aux attaques WannaCry et GoldenEye/Petya.

Exécutez une solution antivirus de confiance. Bitdefender bloque les échantillons actuellement connus du nouveau ransomware GoldenEye/Petya. Les ordinateurs exécutant une solution de sécurité Bitdefender pour les particuliers ou les entreprises sont protégés contre GoldenEye/Petya et WannaCry.

Compte tenu du « plan B » de Petya consistant à se déplacer latéralement par le biais du vol d’identifiants et de l’usurpation d’identité lorsqu’il est confronté à un système patché, les entreprises pourraient envisager de limiter les droits d’administrateur sur les endpoints des employés. Le même conseil s’applique aux utilisateurs ordinaires.

Bitdefender recommande vivement à toutes les entreprises ayant des bureaux en Ukraine d’être particulièrement vigilantes et de surveiller étroitement leurs connexions VPN les reliant les filiales.

tags

Auteur

Actualités Les + populaires

Les internautes craignent pour leurs économies, mais ne font pas grand-chose pour se défendre

Juillet 01, 2024

Beaucoup de gens notent encore leurs mots de passe importants sur un papier

Juin 10, 2024

1 internaute sur 4 a été confronté à un incident de sécurité au cours de l'année écoulée

Juin 03, 2024

Des cyber-escrocs hameçonnent le personnel des magasins pour échanger des cartes-cadeaux

Mai 16, 2024

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages