Le logiciel espion Pegasus utilisé dans de nouvelles attaques contre des particuliers

Essai gratuit de 30 jours

Le spyware Pegasus du groupe NSO fait à nouveau la une après que des chercheurs ont trouvé de nouvelles preuves que la cyber-arme israélienne a été utilisée dans des attaques ciblées en 2022.

Quelques jours seulement après avoir dévoilé une opération de logiciel espion moins connue, des chercheurs de Citizen Lab ont publié des détails sur de nouvelles infections qui auraient tiré parti du tristement célèbre Pegasus de NSO en 2022.

Les lanceurs d'alertes basés à Toronto, connus pour leur fine analyse des logiciels espions au fil des ans, affirment que le groupe NSO était de retour en 2022, vendant un logiciel espion Pegasus mis à jour équipé de nouvelles techniques de piratage qui exploitaient les versions vulnérables du système d'exploitation mobile d'Apple, y compris iOS 15 et iOS 16.

Exploits en deux phases sans clic

Un exploit baptisé par les chercheurs PWNYOURHOME utilise deux surfaces d'attaque pour compromettre l'appareil, sans nécessiter d'interaction de la part de la victime (zéro-clic). La première étape cible le framework HomeKit d'Apple, et la seconde cible l'application SMS de l'iPhone, iMessage.

FINDMYPWN, un axe d'attaque presque identique, utilise la fonction Find My de l'iPhone - elle aussi couplée à un composant secondaire iMessage pour déployer la charge utile réelle des logiciels espions, révèle l'analyse.

Un troisième exploit, baptisé LATENTIMAGE, exploite une chaîne d'exploitation différente et aurait été utilisé pour déployer Pegasus sur au moins l'iPhone d'une victime.

Avec l'aide de défenseurs des droits humains au Mexique, les chercheurs ont acquis une visibilité médico-légale sur les nouvelles activités d'exploitation du groupe NSO. Cette découverte fait suite à la découverte d'infections parmi des membres de la société civile mexicaine, dont deux défenseurs des droits humains du Centro PRODH, qui représente les victimes d'exactions militaires au Mexique.

L’enquête du laboratoire l’a amené à conclure qu’« en 2022, les clients du groupe NSO ont largement déployé au moins trois chaînes d’exploitation sans clic iOS 15 et iOS 16 contre des cibles de la société civile dans le monde entier ».

Tout en gardant son enquête sous clé l'an dernier, l'équipe de Citizen Lab est restée proche d'Apple en l'aidant à corriger les versions iOS vulnérables. L'une de ces tentatives a été la sortie finale d'iOS 16.3.1 en février de cette année, qui comprenait des corrections qui empêchent l'exploit PWNYOURHOME.

Le mode de verrouillage fonctionne

Dans sa croisade contre les logiciels espions, Apple a non seulement poursuivi le groupe NSO pour ses pratiques, mais a également développé un mode de verrouillage (lockdown mode) pour réduire la surface d'attaque sur iOS, mais au prix de certaines fonctionnalités.

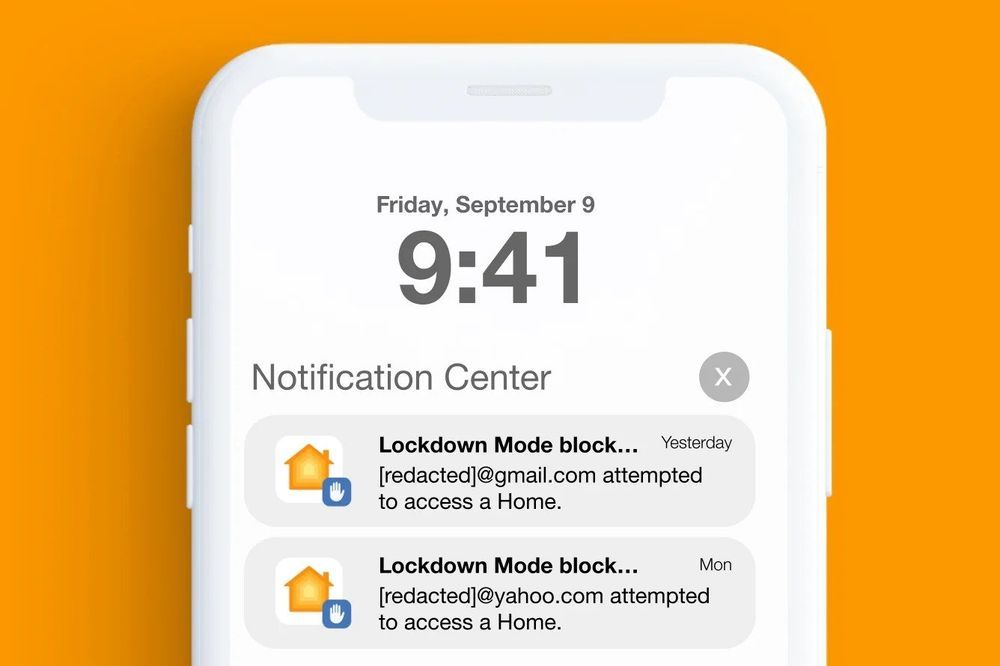

Citizen Lab dit avoir trouvé des preuves que le mode Lockdown fonctionne comme prévu. Une illustration dérivée des captures d'écran des victimes (disponible ci-dessous) montre les notifications liées à l'exploit PWNYOURHOME dans les tentatives d'attaques.

Crédits : citizenlab.ca

"Nous encourageons vivement tous les utilisateurs à risque à activer le mode verrouillage sur leurs appareils Apple", ont déclaré les chercheurs. "Bien que la fonctionnalité ait un certain coût d'utilisation, nous pensons que le coût peut être compensé par l'augmentation des coûts encourus par les attaquants."

PWNYOURHOME et FINDMYPWN sont les premiers exploits sans clic à utiliser deux surfaces d'attaque à distance distinctes sur l'iPhone. L'équipe de Citizen Lab affirme que cette découverte devrait encourager les développeurs à "penser de manière holistique à la sécurité des appareils et à traiter l'ensemble de la surface accessible via un identifiant unique comme une surface unique".

Chez Bitdefender, nous recommandons vivement à chacun de mettre à jour son smartphone avec les derniers correctifs de sécurité publiés par le fournisseur du téléphone et/ou du système d'exploitation. De même, les utilisateurs d'iPhone et d'Android devraient envisager de déployer une solution de sécurité dédiée pour rester à l'abri des menaces en ligne à tout moment.

tags

Auteur

Actualités Les + populaires

Qu'est-ce que l'empreinte numérique et pourquoi les pirates veulent-ils la vôtre?

Avril 13, 2023

Microblogging, désinformation et risques pour la vie privée

Mars 21, 2023

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages