Conseils de cybersécurité en zones de conflit : la contribution de Bitdefender

Essai gratuit de 30 jours

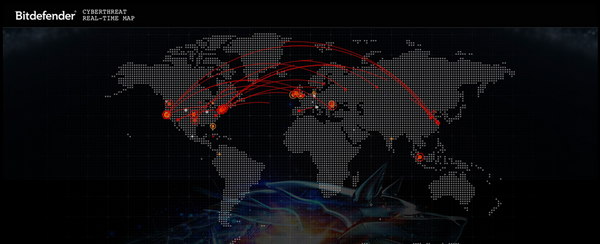

Nous vivons des moments sans précédent. Les cyberattaques accompagnant les crises militaires sont devenues la norme, dans la mesure où elles constituent un moyen très efficace de détourner l’attention et de créer des paniques. Depuis plus de dix ans, les entreprises de sécurité déploient des efforts considérables pour parer les attaques commanditées par des gouvernements et contrer les hacktivistes, ainsi que pour anticiper les prochaines manœuvres ennemies dans cette cinquième dimension de la guerre.

Cet article a pour but d’aider les personnes se trouvant dans des zones de conflit à renforcer leur position de sécurité, d’informer les citoyens sur les menaces caractéristiques d’un monde de plus en plus interconnecté et de proposer aux entreprises et aux institutions un ensemble de moyens pour faire face aux attaques émergentes.

Depuis nos bureaux de Bucarest situés sur le front est de l’OTAN, nous sommes profondément préoccupés par les évènements qui se déroulent actuellement en Ukraine. Nous souhaitons faire notre part et apporter notre soutien. À ce titre, Bitdefender et la Direction nationale de la cybersécurité (DNSC) de Roumanie mettent à la disposition de l’ensemble des citoyens, entreprises et institutions ukrainiens une protection de cybersécurité gratuite, et ce aussi longtemps que nécessaire.

La vérité fait toujours les frais de la guerre. À mesure que la désinformation se répand, il devient de plus en plus difficile de discerner le vrai du faux. Ce n’est pas la première fois que la peur et le manque d’informations sont utilisés comme des armes permettant de diffuser des malwares. La pandémie de COVID-19 qui a débuté en 2020 l’illustre parfaitement : les cybercriminels ont utilisé des informations qui semblaient réelles, provenant de sources « officielles », pour propager des malwares et déployer des attaques d'hameçonnage.

Comme alors, les gens cherchent aujourd’hui à s’informer des derniers développements, ouvrant la porte aux attaques. Voici ce que vous pouvez faire.

· N’ouvrez jamais d’e-mails ou de pièces jointes provenant d’expéditeurs inconnus, en particulier si ceux-ci essaient de susciter un sentiment d’urgence, y compris s’ils paraissent « officiels ».

· Si vous ne connaissez pas l’expéditeur, ne cliquez jamais sur un lien vous parvenant par le biais d’une application de messagerie instantanée ou d’un SMS.

· Ne contribuez pas à la diffusion de fausses informations sur les réseaux sociaux ou par le biais de messageries instantanées. Un message vous exhortant à partager une information devrait vous alerter.

· Installez dès que possible une solution de sécurité. Les solutions de sécurité modernes vous empêchent d’accéder à des liens malveillants, bloquent les malwares avant leur installation et vous informent lorsque vous recevez des contenus malveillants. Ceci est particulièrement important aujourd’hui, alors que certains opérateurs de ransomwares se sont engagés à aider la Russie à mener des cyberattaques contre les nations rivales. Les solutions de sécurité peuvent également contribuer à maintenir les appareils en état de fonctionnement afin que les gens puissent continuer à communiquer, même en cas de perturbations.

· Si vous vous trouvez dans une zone de conflit, désactivez les services de localisation.

· Méfiez-vous des tentatives de phishing, en particulier si vous (ou une personne que vous connaissez) faites partie de l’armée. Des identifiants volés peuvent être et seront utilisés pour accéder à des informations sensibles ou classées.

· Évitez de consulter les réseaux sociaux sauf en cas d’absolue nécessité. Plus votre empreinte en ligne sera réduite, plus vous serez en sécurité.

· Utilisez une solution VPN chaque fois que possible. N’oubliez pas que le partage de photos peut également révéler votre emplacement ou d’autres informations personnelles par le biais des métadonnées intégrées.

· Nettoyez les images avant de les envoyer à d’autres personnes (filigranes, données EXIF, etc.).

· Parlez à vos enfants. En tant que fervents utilisateurs des réseaux sociaux, ils doivent comprendre que le partage de certaines informations en ligne peut permettre à des personnes qui ne sont pas censées les avoir d’obtenir des informations sensibles. Utilisez des solutions de contrôle parental pour gérer les personnes avec lesquelles ils peuvent communiquer ou la quantité d’informations personnelles qu’ils peuvent partager.

Pour les entreprises, il est difficile de proposer un ensemble de règles communes qui s’appliqueraient de manière identique à chaque infrastructure. Mais il existe certaines mesures communes que les administrateurs informatiques peuvent mettre en œuvre sans délai.

· Vérifiez les systèmes internes et les appareils de l’entreprise, en vous assurant que les correctifs de sécurité les plus récents ont été installés. Les vulnérabilités critiques sont toujours exploitées sitôt après avoir été découvertes.

· Veillez à ce que tous les employés soient au fait des règles de sécurité – autrement dit, évitez d’utiliser les appareils de l’entreprise pour d’autres activités que celles de l’entreprise.

· Effectuez un rapide audit de l’infrastructure réseau afin de vérifier qu’aucun port n’est laissé inutilement ouvert.

· Cherchez les erreurs de configurations ou les logiciels obsolètes.

· Restreignez l’utilisation des connexions bureau à distance sauf en cas d’absolue nécessité.

· Assurez-vous que tous les clients de protection des endpoints sont opérationnels et à jour.

Nos technologies et notre expertise en cybersécurité sont également mises gratuitement à la disposition de tous les membres de l’OTAN ainsi qu’à toutes les entreprises et entités publiques de l’UE qui souhaitent renforcer leur position de sécurité en remplaçant des solutions existantes présentant des problèmes de fiabilité d’un point de vue technique ou géopolitique.

tags

Auteur

Actualités Les + populaires

Les internautes craignent pour leurs économies, mais ne font pas grand-chose pour se défendre

Juillet 01, 2024

Beaucoup de gens notent encore leurs mots de passe importants sur un papier

Juin 10, 2024

1 internaute sur 4 a été confronté à un incident de sécurité au cours de l'année écoulée

Juin 03, 2024

Des cyber-escrocs hameçonnent le personnel des magasins pour échanger des cartes-cadeaux

Mai 16, 2024

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages