Prévisions de cybersécurité 2024 : les nouvelles tactiques et cibles des ransomwares

Dans le passé, les cybercriminels agissaient souvent pour le plaisir, se livrant à des activités malveillantes dans le seul but de s'amuser ou de semer le chaos. Aujourd'hui, ils sont motivés par le profit, se transformant en entités commerciales rationnelles à la recherche de processus évolutifs et reproductibles pour obtenir un revenu régulier. Ce changement de motivation a rendu la prédiction de leur comportement plus facile, car leurs actions sont désormais fondées sur des objectifs stratégiques plutôt que sur des caprices imprévisibles.

En 2024, nous prévoyons que la menace liée aux ransomwares continuera à prendre une tournure opportuniste - une tendance que nous avons mise en évidence pour la première fois en 2022, qui a pris de l'ampleur tout au long de 2023 (confirmée par de nombreux renseignements, culminant avec l'exploitation en cours de CitrixBleed), et qui devrait atteindre sa maturité cette année.

Accélération des ransomwares opportunistes grâce à des exploits de type Zero-Day

En 2024, les acteurs de la menace des ransomwares continueront d'adopter un état d'esprit plus opportuniste, en exploitant rapidement les vulnérabilités nouvellement découvertes dans les dernières 24 heures. Après avoir compromis de nombreux réseaux à l'aide de scans automatisés, ils les trieront manuellement pour déterminer la méthode de monétisation optimale et sélectionner le mode d'attaque approprié. Alors que les entreprises déploient de plus en plus vite les correctifs prioritaires et mettent en place une réponse rapide, des groupes plus sophistiqués disposant de ressources importantes commenceront à investir dans de véritables vulnérabilités Zero Day, sans avoir à attendre la disponibilité d'un code de preuve de concept (PoC).

Les groupes de ransomware continueront à se concentrer sur les logiciels utilisés professionnels. Les fournisseurs et les clients des entreprises doivent s'adapter à cette tendance. Au-delà de leur adoption généralisée, les logiciels d'entreprise constituent une cible de choix en raison de leurs cycles de maintenance plutôt traditionnels. Contrairement aux mécanismes de mise à jour entièrement automatisés et transparents qui prévalent dans les logiciels grand public, tels que les navigateurs Web ou les applications bureautiques, les logiciels d’entreprise suivent généralement une approche plus conservatrice et échelonnée en matière de correctifs. Cela crée des fenêtres d'opportunité pour les cybercriminels, et leurs efforts seront probablement orientés vers l'extension de la durée de ces fenêtres, autant que possible. L'approche traditionnelle du cycle de vie des logiciels d'entreprise pourrait devoir subir une transformation pour faire face aux pressions croissantes imposées par les acteurs de la menace.

Compte tenu du temps nécessaire à cet ajustement, un déséquilibre temporaire entre les capacités offensives et défensives peut se produire. Après quelques attaques très médiatisées, on s'attend à ce que les entreprises se concentrent sur les solutions de gestion des risques.

Rationalisation de l'évaluation et du tri des victimes

Les attaques opportunistes, exécutées par des « courtiers » en accès initiaux ou des filiales de ransomware, permettent d'accéder rapidement à des centaines ou des milliers de réseaux. Après cette compromission initiale automatisée, un processus de tri manuel s'ensuit, ce qui nécessite du temps supplémentaire. Ce temps d'attente donne aux défenseurs l'occasion de détecter et d'atténuer les menaces, en particulier grâce à des capacités de détection et de réaction efficaces (XDR ou MDR).

Le tri est essentiel pour déterminer le montant maximal potentiel de la rançon et la méthode la plus efficace, en tenant compte de facteurs tels que le secteur d'activité ou la taille de l'entreprise. L'industrie manufacturière et les secteurs similaires qui dépendent de leurs opérations sont la cible du déploiement de ransomwares avec pour objectif de bloquer leur activité, tandis que des secteurs comme la santé ou les cabinets d'avocats sont plus sujets au vol de données. Les groupes de ransomware sont de plus en plus habiles à comprendre les nuances de l'industrie. Les studios de jeux vidéo, en particulier, doivent rester vigilants car nous nous attendons à une augmentation des attaques visant ce secteur en 2024.

Les petites et moyennes entreprises, dont le potentiel de rançon est plus limité, servent de sources pour les connexions professionnelles afin d'intensifier les attaques, souvent par le biais de connexions VPN/VDI ou de compromissions d’e-mails professionnels. Dans ce scénario, l'atout le plus précieux pour les affiliés d'un ransomware n'est peut-être pas ce que vous possédez, mais qui vous connaissez. L'exploitation initiale d'une vulnérabilité peut compromettre une entreprise via une chaîne d'approvisionnement, même si elle n'utilise pas directement le logiciel affecté.

Modernisation du code des ransomwares

Les développeurs de ransomwares sont de plus en plus nombreux à adopter Rust comme langage de programmation principal. Rust permet aux développeurs d'écrire un code plus sûr, tout en rendant plus difficile la rétro-ingénierie et l'analyse par les chercheurs en sécurité. En outre, il permet de développer un code qui peut être compilé pour différents systèmes d'exploitation. Si l'on ne s'attend pas à ce que des ransomwares soient développés spécifiquement pour macOS, on observe une tendance croissante à cibler les hyperviseurs et les charges de travail des serveurs.

Au lieu de chiffrer entièrement les fichiers, le code des ransomwares favorisera le chiffrement intermittent et passera progressivement à un chiffrement résistant aux chocs quantiques comme le chiffrement NTRU. Le chiffrement intermittent consiste à ne chiffrer qu'une partie d'un fichier à la fois, ce qui présente deux avantages majeurs. Premièrement, il est plus difficile pour les outils de sécurité de détecter l'attaque en raison de la similitude statistique entre le fichier partiellement chiffré et l'original. Deuxièmement, le processus de chiffrement est plus rapide, ce qui permet au ransomware de chiffrer davantage de fichiers dans un délai donné.

En résumé, un code de ransomware de haute qualité est en train de devenir un produit de base. Les ransomwares ont souvent un impact sur un grand nombre de systèmes et de grandes quantités de données. Cependant, malgré le développement professionnel, la récupération des données reste difficile et n'est jamais garantie à 100 %. De plus en plus de groupes de ransomwares adoptent le vol de données comme stratégie, reconnaissant les difficultés persistantes de récupération des données, quelle que soit la qualité du code.

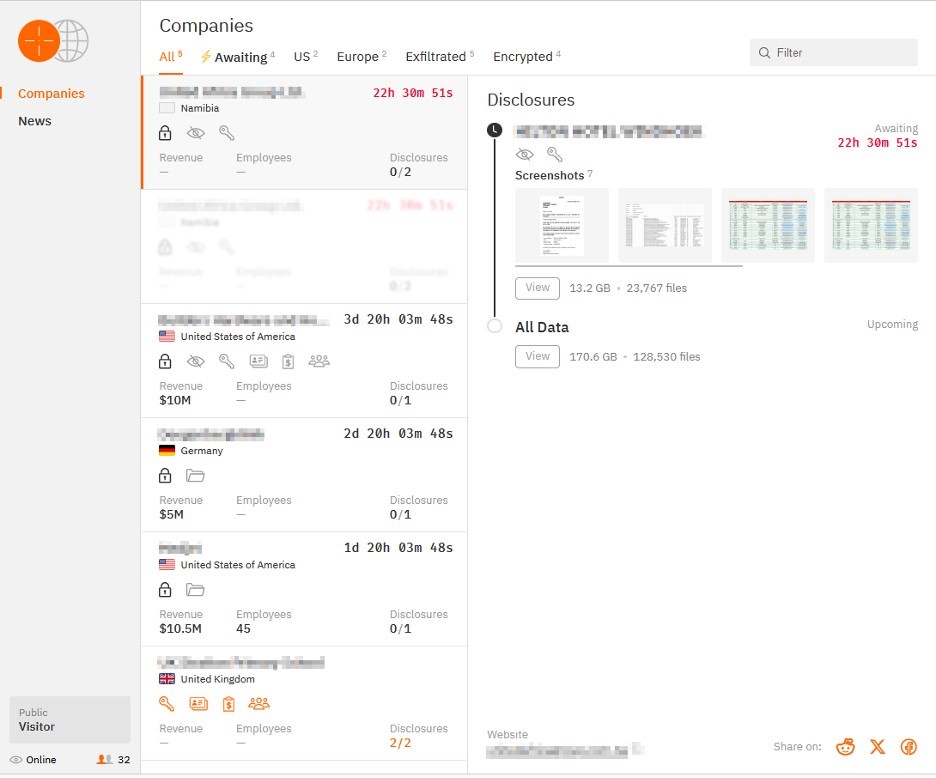

L'évolution continue vers le vol de données au détriment du chiffrement

Le chiffrement des données continuera à faire partie de l'arsenal des groupes de ransomwares sophistiqués et jouera un rôle complémentaire. La tendance au vol et à l'exfiltration de données se poursuit et s'éloigne de l'objectif traditionnel du chiffrement des ransomwares (à l'exception des secteurs où la disponibilité est prioritaire par rapport à la confidentialité, comme l'industrie manufacturière). Quelques exemples notables sont CL0P, BianLian, Avos, BlackCat, Hunters International et Rhysida.

L'exfiltration de données offre la possibilité d'obtenir des paiements plus élevés que les attaques par ransomware. Après une exfiltration réussie des données, les victimes sont confrontées à une décision binaire : garder les données confidentielles ou permettre aux cybercriminels de les publier, contrairement aux résultats plus souples des scénarios de chiffrement des données.

Contrairement aux ransomwares, l'exfiltration de données évite toute destruction, ce qui permet aux groupes de ransomwares de se présenter comme des testeurs de pénétration involontaires. L'exfiltration des données permet aux victimes de maintenir la façade de confidentialité des données, car les cybercriminels proposent de gérer discrètement les violations. Ils exploitent les connaissances en matière de législation et de conformité pour forcer les victimes à répondre à des demandes de rançon de plus en plus élevées, et certaines victimes peuvent choisir de payer une rançon pour éviter des amendes ou un impact négatif sur leur marque.

Hunters International est l'un des groupes de ransomware qui favorisent l'exfiltration des données au chiffrement.

Par exemple, comme le montrent les résultats de notre enquête "Bitdefender 2023 Cybersecurity Assessment", plus de 70 % des personnes interrogées aux États-Unis ont déclaré qu'on leur avait dit de ne pas divulguer une faille, tandis que 55 % ont déclaré avoir gardé une faille confidentielle alors qu'elles savaient qu'elle aurait dû être signalée. Les forces de l'ordre ont souvent accès à des fuites de données provenant de groupes de ransomware, qui peuvent contenir des informations sur des failles de sécurité qui n'ont pas été signalées. À mesure que le changement se poursuit, nous nous attendons (et espérons) à une surveillance accrue de la part des organismes de réglementation.

Élévation des groupes de ransomwares à un niveau de sophistication plus élevé

Le passage des généralistes de la sécurité à une spécialisation accrue est alimenté par le modèle de partage des profits des groupes criminels, un terme plus approprié pour le modèle "Ransomware-as-a-Service" (RaaS). Ces groupes sophistiqués recrutent activement des membres dotés de compétences avancées et d'une formation supérieure.

"Désolé, vous ne pouvez pas rejoindre notre groupe de ransomware car vous n'avez pas de licence en informatique et vous ne semblez pas avoir de certifications.

— vx-underground (@vxunderground) Le 5 novembre 5, 2023

Confrontés aux défis de l'évolutivité liés aux attaques opportunistes, les groupes de ransomware vont sans doute rechercher activement des compétences en matière d'automatisation dans un avenir proche. Pour maximiser les rançons, il est essentiel de bien comprendre le fonctionnement des entreprises, ce qui conduit à mettre davantage l'accent sur la cyber assurance, la conformité et l'expertise législative. Les spécialistes non techniques ont donc davantage de possibilités de rejoindre cet écosystème criminel en expansion.

Pour les groupes de rançongiciels qui réussissent, un facteur clé est d’attirer les affiliés les plus talentueux et les mieux connectés, et le paysage concurrentiel entre les groupes de ransomwares va s’intensifier. Les groupes confrontés à des problèmes de sécurité opérationnelle, comme l'exemple de BlackCat (fermé récemment par les forces de l'ordre et lié aux groupes BlackMatter et DarkSide précédemment en faillite), changeront probablement de nom mais auront du mal à attirer des affiliés plus sophistiqués, en particulier après de multiples échecs. Certains groupes peuvent choisir de vendre leurs actifs restants à d’autres aspirants cybercriminels et disparaître, comme ce fut le cas avec Hive et Hunters International (lire notre analyse). Alors que les groupes de ransomwares s’appuient de plus en plus sur des spécialistes, leur marque et leur réputation sont en mesure de jouer un rôle plus important, devenant potentiellement une vulnérabilité dans leurs opérations.

Perturbation des techniques parrainées par de des États par les groupes de ransomwares

La sophistication croissante des groupes de ransomware en 2024 conduira à l'adoption généralisée d'outils et de techniques traditionnellement associés à des cybercriminels parrainés par des États. Le chargement latéral de DLL deviendra une pratique courante, et les techniques de "subsistance" resteront monnaie courante. À mesure que les entreprises de toutes tailles adopteront des défenses efficaces telles que le MDR et l’XDR, il deviendra de plus en plus difficile pour les groupes parrainés par des États de dissimuler leurs activités, ce qui les obligera à s'orienter vers des logiciels malveillants sophistiqués et des vecteurs d'attaque complexes, y compris des attaques de la chaîne d'approvisionnement.

Les régimes qui ont toléré l'existence de ces groupes de ransomware devront peut-être définir des règles d'engagement lorsque ces opérations commenceront à provoquer des conflits avec leurs alliés ou à nuire à leurs propres intérêts.

Conclusion

En résumé, 2024 devrait être une nouvelle année marquée par les ransomwares. Cependant, il est essentiel de reconnaître que le modèle économique des ransomwares a évolué de manière significative depuis 2017, et que nous sommes au milieu de l'une de ces transitions. Rester informé des dernières tendances est crucial, tout comme donner la priorité à des stratégies fondamentales telles que la défense en profondeur et la sécurité multicouche. L'accent doit être mis sur l'acquisition de capacités plutôt que d'outils : prévention, protection, détection et réponse.

Ces prédictions sont le résultat du travail minutieux effectué par nos chercheurs en sécurité au sein des Bitdefender Labs et des connaissances pratiques de nos professionnels de la sécurité de l'équipe Bitdefender MDR. Nous tenons à les remercier pour leur travail acharné, en particulier pour leurs efforts d’analyse du code des ransomwares afin de développer des déchiffreurs gratuits.

Plongez plus profondément dans les cybermenaces de 2024 ! Notre prochain webinaire, « Prédictions 2024 : évolution des ransomwares, réalités de l'IA et mondialisation de la cybercriminalité », va au-delà de cet article, proposant des discussions en direct sur les ransomwares, l'IA/LLM (grands modèles de langage) et les menaces émergentes. Posez des questions, obtenez des réponses et gardez une longueur d'avance !

tags

Auteur

Martin is technical solutions director at Bitdefender. He is a passionate blogger and speaker, focusing on enterprise IT for over two decades. He loves travel, lived in Europe, Middle East and now residing in Florida.

Voir toutes les publicationsActualités Les + populaires

FOLLOW US ON SOCIAL MEDIA

SUBSCRIBE TO OUR NEWSLETTER

Don’t miss out on exclusive content and exciting announcements!

Vous pourriez également aimer

Marque-pages

.jpg)