Plongée dans une attaque du groupe BackdoorDiplomacy - Étude d’un toolkit

Une opération de cyber espionnage liée à la Chine et visant plusieurs fournisseurs de télécommunications au Moyen-Orient a récemment été découverte par les Bitdefender Labs. Un large éventail d'outils a été utilisé pour cette opération, à la fois open-source et personnalisés. Nous attribuons cette opération à BackdoorDiplomacy, un groupe connu de menaces persistantes avancées (APT).

Une APT est une cyber-attaque dans la durée et sophistiquée qui utilise un ensemble complexe de tactiques, de techniques et de procédures. Ces cybercriminels sont souvent bien financés, expérimentés et parrainés (ou tout du moins pas sanctionnés) par les pays à partir desquels ils opèrent. Si ces groupes visent généralement des cibles de grande valeur, ils s'appuient souvent sur des entreprises plus petites qui font partie de la chaîne d'approvisionnement de leur cible principale (nous avons déjà évoqué cette pratique dans l'article intitulé "Deep Dive into a Corporate Espionage Operation").

Outre le niveau de sophistication, un autre attribut qui définit une attaque APT est l'objectif de rester non détecté pendant une longue période. L'évasion était autrefois l'une des caractéristiques des acteurs de la menace APT, mais d'autres groupes ont adopté la même tactique. Avec la popularité croissante du modèle de partage des profits des Ransomwares-as-a-Service (RaaS), les cybercriminels ont besoin de plus de temps pour préparer une attaque. Les affiliés du ransomware - ceux qui sont chargés de rendre le malware opérationnel - utilisent ce temps pour collecter et exfiltrer des données précieuses ou localiser des informations qui peuvent les aider à calculer correctement le montant maximum de la rançon.

L'une des techniques les plus populaires utilisées par les affiliés de ransomwares pour éviter la détection est l'approche "living-off-the-land". Au lieu de déployer des logiciels malveillants de base qui risquent d'être détectés par les contrôles de sécurité de prévention modernes, les cybercriminels utilisent des binaires, des scripts ou des bibliothèques qui se trouvent déjà sur le système cible (ou qui peuvent être téléchargés sans éveiller de soupçons). Vous pouvez trouver une liste de binaires et leur utilisation inattendue à des fins offensives sur le site du projet LOLBAS.

Mais la cybersécurité est le jeu du chat et de la souris, sans fin. À mesure que les attaquants font progresser leurs techniques, les organisations continuent d'adopter des méthodes efficaces pour réduire le temps de séjour des cybercriminels. Les entreprises adoptent des capacités de détection et de réponse, soit en tant que service (MDR), soit en tant que produit (XDR). Les solutions modernes de détection et de réponse telles que Bitdefender XDR (voir notre démo) sont très efficaces pour détecter et signaler les cas où ces outils bénins sont utilisés à des fins malveillantes. Bien que rester sur place reste une technique efficace pour les affiliés de ransomwares - en particulier dans les environnements qui manquent de capacités élémentaires de détection et de réponse - les acteurs modernes des attaques APT ont dû améliorer leur approche pour garder leur temps d’avance.

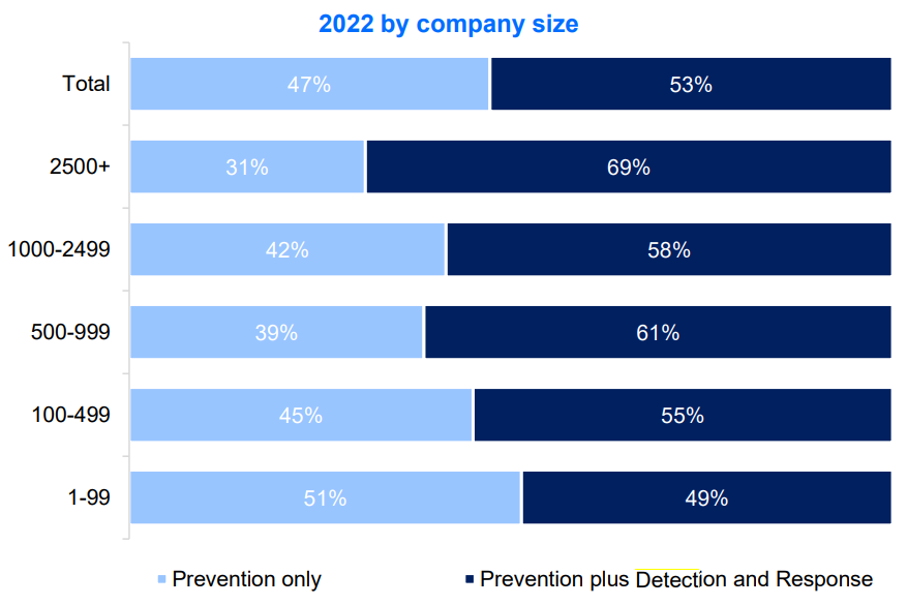

Les capacités de détection et de réaction sont désormais couramment adoptées par les petites et moyennes entreprises.

Source : Bitdefender Cybersecurity Posture Survey 2022

Pour contrer la popularité et l'efficacité croissantes des outils de détection et de réponse, les APT utilisent un ensemble d'outils d'attaque personnalisés conçus pour éviter la détection. De nombreux groupes APT disposent d'une solide assise financière et ont accès à des développeurs professionnels et à des consultants en sécurité. Certains groupes sont en train de développer des outils sur mesure pour cibler les dispositifs ICS/SCADA ; le développement de logiciels malveillants plus traditionnels ne représente pas un défi pour eux. Comme nous l'avons vu dans la récente évaluation de "Advanced Threat Protection - Enterprise" par AV-Comparatives, les charges utiles APT ne sont souvent détectées qu'après l'exécution du code.

Dans cette étude, nous présentons notre analyse de la récente opération du groupe APT BackdoorDiplomacy visant des fournisseurs de télécommunications basés au Moyen-Orient. Au cours de cette attaque, les cybercriminels ont déployé une série d'outils, dont beaucoup étaient fortement personnalisés ou apparemment nouveaux car ils n'avaient jamais été rencontrés auparavant. Nous partageons cette recherche afin d'aider d'autres entreprises à identifier les angles morts en sécurité et à accroître leur cyber-résilience.

Anatomie d’une attaque

L'anatomie complète de l’attaque, y compris tous les indicateurs de compromission (IoC) connus, est disponible dans le document de recherche complet : "Cyber-Espionage in the Middle East: Investigating a New BackdoorDiplomacy Threat Actor Campaign". Ce qui suit est un résumé de cette recherche. Des descriptions détaillées de nombreux outils utilisés lors de cette attaque sont incluses dans le rapport. Comme nous avons observé des modifications du code de certains de ces outils pendant cet incident, ils sont toujours en cours de développement :

- Irafau Backdoor

- Quarian Backdoor

- Pinkman Agent

- Impersoni-fake-ator

Compromission initiale

Le vecteur d'infection initial était une instance d'un serveur Exchange exploitée via une vulnérabilité connue non corrigée, ProxyShell - une combinaison des vulnérabilités CVE-2021-31207 (contournement de l'authentification), CVE-2021-34523 (élévation des privilèges) et CVE-2021-34473 (exécution de code à distance). Il s'agit de l'une des 15 vulnérabilités les plus couramment exploitées (source : CISA), permettant à un attaquant d'exécuter du code arbitraire. Il est surprenant de constater que l'exploitation de vulnérabilités bien connues reste une méthode efficace pour les acteurs étatiques pour compromettre les réseaux. Il s'agit d'un vecteur d'attaque à faible coût et à forte valeur, et selon le dernier Data Breach Investigations Report, plus de 30 % des attaques d'applications Web sont liées à l'espionnage (un chiffre nettement supérieur à celui de tout autre vecteur d'attaque). Lorsque vous définissez les priorités de votre stratégie de sécurité, assurez-vous que ces vulnérabilités régulièrement exploitées sont traitées en priorité.

L'attaque a commencé par un e-mail, mais il ne s'agissait pas d'une attaque traditionnelle de phishing. La charge utile malveillante était incluse dans une pièce jointe et une fois que cet e-mail a été reçu et traité par le serveur Exchange, la vulnérabilité a été exploitée (sans que personne ne clique sur la pièce jointe ou ne voie même l'e-mail). L'objet de l'e-mail et le nom de la pièce jointe suggèrent qu'une preuve de concept publique de l'exploit ProxyShell a été utilisée.

Après avoir obtenu l'accès à ce système, les attaquants ont déployé deux Web Shells sur le serveur Exchange compromis. Un Web Shell est une interface malveillante de type Shell (généralement écrite dans des langages de développement Web tels que JSP, PHP, etc.) qui est utilisée pour accéder à un serveur Web à distance, fournissant à un attaquant un accès même après la correction de la vulnérabilité exploitée. Pour cette opération, deux types de Web Shells ont été utilisés : ReGeorg et un autre Shell Web open-source en C#.

Reconnaissance, accès aux identifiants et élévation des privilèges

Une fois la première étape franchie, les cybercriminels ont poursuivi la découverte du système en identifiant et en localisant les autres machines et les partages de fichiers sur le réseau. Pour la reconnaissance initiale, ils ont utilisé une combinaison d'outils utilitaires intégrés (notamment hostname.exe, netstat.exe, net.exe), des utilitaires de découverte d'Active Directory (ldifde.exe et csvde.exe), des scanners open-source et autres logiciels disponibles publiquement (scanner de ports NimScan, scanner IPv4/IPv6 SoftPerfect Network Scanner, scanner NetBIOS NBTscan, etc.).

Les attaquants ont également collecté des informations sur les utilisateurs et les groupes - les informations de base sur les utilisateurs ont été extraites du serveur Exchange par PowerShell (Get-User -ResultSize Unlimited | Select-Object -Property Name), avec un intérêt pour les membres des groupes Active Directory, "Domain Admins", "Remote Desktop Users" et d’autres groupes personnalisés.

Les informations d'identification ont été extraites du registre en exécutant les commandes suivantes :

reg save hklm\sam sam.hivereg save hklm\security security.hivereg save hklm\system system.hive

Pour capturer davantage d'informations d'identification, les attaquants ont activé le protocole d'authentification Digest (WDigest) dans le registre. Il s'agit d'un ancien protocole utilisé sous Windows Server 2003 et les systèmes d'exploitation plus anciens, qui nécessite le stockage des mots de passe en texte clair dans la mémoire. En activant ce protocole, ils peuvent récolter non seulement les hachages de mots de passe, mais aussi les mots de passe en clair de tous les utilisateurs authentifiés sur un serveur où ce protocole est activé. D'autres outils permettant de manipuler et d'extraire des informations d'identification ont été enregistrés dans le dossier %Public%, notamment secretsdump.py de Impacket, set_empty_pw.py (ZeroLogon) et ProcDump de Sysinternals.

Pour l’élévation des privilèges, ils ont utilisé un outil personnalisé, %LocalAppData%\VMware\t.exe. Ce chargeur de binaire a extrait et exécuté, en mémoire, la charge utile - un code d’élévation de privilèges basé sur la vulnérabilité CVE-2018-8440. Il s'agit d'un chargeur de binaire écrit dans le langage de programmation Nim. Nim n'est pas couramment utilisé - les cybercriminels l'ont probablement choisi pour éviter la détection par les équipes de sécurité qui ne sont pas familières avec ce langage. Le nouveau langage de programmation produit des séquences de bytecodes qui sont inconnues de nombreux outils de détection, et c'est l'une des tactiques courantes pour aider à éviter la détection.

Mouvement latéral

Après avoir recueilli des informations de base sur les machines, les réseaux et les utilisateurs, les attaquants ont amélioré le processus de reconnaissance grâce à un outil personnalisé, c:\windows\com\taskmgr.exe (SHA256: ba757a4d3560e18c198110ac2f3d610a9f4ffb378f29fd29cd91a66e2529a67c). Cet outil utilise une liste d'ordinateurs et d'informations d'identification obtenues précédemment pour recueillir davantage d'informations, exécuter des commandes à distance et collecter davantage de données.

Cet outil est conçu pour fonctionner à la fois dans des environnements de groupe de travail et de domaine et prend en charge l'exécution à distance basée sur PsExec, WMI (à l'aide de wmic.exe), ou en utilisant des tâches programmées à distance (via at.exe). Après s'être connecté à chacune des machines définies dans un fichier de configuration local, cet utilitaire copie un script batch local sur une machine distante, exécute ce script personnalisé et télécharge le fichier de sortie contenant les informations extraites.

Le script exécute plusieurs commandes, telles que tasklist /svc, ipconfig /all, ipconfig /displaydns, netstat -ano, net start, systeminfo, et net user, net localgroup administrators. Il comprend également des commandes permettant de répertorier la clé de registre des paramètres Internet, les clés de registre de l'exécution et le contenu du répertoire de la base de données de l'entreprise, c:\Users. La sortie de toutes les commandes est redirigée vers le fichier local, qui est ensuite récupéré par l'outil. Un aperçu de cet outil, y compris tous les paramètres de la ligne de commande et la logique interne, est inclus dans le rapport complet.

Les attaquants ont également utilisé d'autres outils pour le mouvement latéral, notamment schtasks.exe, standalone psexec.exe, sharp-wmiexec.exe, et smbexec.py.

Persistance et évasion

La persistance a été établie à l'aide de plusieurs méthodes pour permettre aux acteurs de la menace d'accéder aux systèmes, y compris des identifiants modifiés, des redémarrages ou d'autres interruptions, pour une redondance en cas d'échec d'une de leurs méthodes.

La première méthode, et la plus évidente, pour établir la persistance consiste à utiliser des clés de registre Run (à la fois HKLM et HKCU) pour plusieurs exécutables distincts, en utilisant des noms de valeurs de registre comme AcroRd, Userinit, updatesrv, siem ou vmnat.

La deuxième méthode implique la création de plusieurs services, à l'aide de la commande sc.exe. Les noms des services sont NetSvc et AppMgmt.

La dernière méthode de persistance repose sur l'abonnement aux événements WMI. Un espace de noms personnalisé root\Microsoft est créé, avec un événement qui n'est déclenché que pendant une courte fenêtre de temps après le démarrage (plus de 5 minutes, mais moins de 6 minutes).

Pour échapper aux défenses, les attaquants ont utilisé de multiples chargeurs comme celui présenté dans la section escalation de privilèges. (t.exe) et les binaires empaquetés VMProtect. VMProtect est une solution légitime de protection des logiciels qui comprend des fonctionnalités anti-cracking, telles que des débogueurs ou la détection de la virtualisation.

Parmi les autres techniques, citons le sideloading de DLL (une technique que nous avons récemment abordée dans l'article "Tech Explainer | What is DLL Sideloading ?"), l'ajout d'exclusions à Windows Defender et le timestomping (altération des horodatages du système de fichiers NTFS pour masquer les modifications de fichiers).

Exfiltration des données

Bien que l'objectif de l'attaque soit difficile à établir, quelques artefacts suggèrent l'intention de cyber espionnage. La première preuve est l'utilisation de cmdlets PowerShell Get-Mailbox et Get-MessageTrackingLog sur le serveur Exchange pour obtenir le contenu et les métadonnées des e-mails.

Pour exfiltrer les données, un autre outil basé sur le projet open source sftp a été utilisé. Cet outil a téléchargé un exécutable rar.exe et a ensuite téléchargé l'archive sur le même serveur. L'utilitaire RAR a été utilisé à plusieurs reprises pour compresser des fichiers tels que des résultats de recherche, des e-mails et des fichiers journaux à l'aide de frappes de clavier.

L'utilisation d'un keylogger est un autre élément de preuve en faveur de l'hypothèse d'une opération d'espionnage. Le composant malveillant (duser.dll) a été chargé par le binaire légitime credwiz.exe (l'une des instances de la technique DLL sideloading). Le fichier journal généré par ce keylogger n'est pas chiffré : il contient l'horodatage, le nom de la fenêtre et les frappes de clavier effectuées.

Enfin, nos recherches suggèrent que cette opération a probablement été réalisée par un groupe spécialisé dans le cyber espionnage, connu sous le nom de BackdoorDiplomacy. Ce groupe a déjà ciblé des entreprises de télécommunication et des ministères des affaires étrangères dans la sphère d'intérêt de la Chine, notamment au Moyen-Orient et en Afrique. L'attribution est basée sur l'infrastructure et les tactiques, techniques et procédures (TTP) communes à l'opération actuelle et à d'autres connues du public. Par exemple, l'adresse IP déjà connue 43.251.105[.]139 a été utilisée. Les domaines uc.ejalase[.]org et mci.ejalase[.]org pointent vers des adresses IP qui sont liées à d'autres domaines utilisés dans le passé. Nous pensons que l'un de ces domaines est support.vpnkerio[.]com car il existe d'autres sous-domaines de vpnkerio[.]com liés aux attaquants mentionnés.

Conclusion & recommandations

La meilleure protection contre les cyberattaques modernes est une architecture de sécurité en profondeur. Commencez par réduire votre surface d'attaque en vous concentrant sur la gestion des correctifs (non seulement pour Windows, mais aussi pour toutes les applications et les services exposés à Internet) et la détection des mauvaises configurations. Lisez notre brief technique pour en savoir plus sur la solution GravityZone Patch Management.

La couche de sécurité suivante est constituée de contrôles de prévention fiables permettant d'éliminer la plupart des incidents de sécurité, en utilisant plusieurs couches de sécurité, notamment la réputation IP/URL pour tous les endpoints, et la protection contre les attaques sans fichier.

La mise en œuvre de la réputation d'IP, de domaine et d'URL, alimentée par la solution Bitdefender Threat Intelligence, est l'une des méthodes les plus efficaces pour stopper les exploitations automatisées de vulnérabilités. Selon l'analyse du Data Breach Investigations Report 2022, seulement 0,4 % des IP qui ont tenté des RCE (exécution de code à distance) n'ont pas été vues dans l'une des attaques précédentes. Bloquez les mauvaises IP, domaines ou URL sur tous les appareils, y compris les terminaux, et empêchez une faille de sécurité dans votre environnement.

Enfin, pour les quelques incidents qui passent à travers vos défenses, appuyez-vous sur les opérations de sécurité, soit en interne, soit par le biais d'un service managé, et utilisez des outils de détection et de réponse puissants. Les attaquants modernes passent souvent des semaines ou des mois à effectuer une reconnaissance active des réseaux, à générer des alertes et à s'appuyer sur l'absence de capacités de détection et de réponse.

Pour en savoir plus, découvrez GravityZone Extended Detection and Response (XDR).

tags

Auteur

Bitdefender is a cybersecurity leader delivering best-in-class threat prevention, detection, and response solutions worldwide. Guardian over millions of consumer, enterprise, and government environments, Bitdefender is one of the industry’s most trusted experts for eliminating threats, protecting privacy, digital identity and data, and enabling cyber resilience. With deep investments in research and development, Bitdefender Labs discovers hundreds of new threats each minute and validates billions of threat queries daily. The company has pioneered breakthrough innovations in antimalware, IoT security, behavioral analytics, and artificial intelligence and its technology is licensed by more than 180 of the world’s most recognized technology brands. Founded in 2001, Bitdefender has customers in 170+ countries with offices around the world.

Voir toutes les publicationsActualités Les + populaires

FOLLOW US ON SOCIAL MEDIA

SUBSCRIBE TO OUR NEWSLETTER

Don’t miss out on exclusive content and exciting announcements!

Vous pourriez également aimer

Marque-pages

.jpg)